关键信息基础设施安全动态周报【2021年第35期】

发布时间:

2021-09-03

来源:

作者:

天地和兴

访问量:

828

目 录

第一章 国内关键信息基础设施安全动态

(一)中国互联网络信息中心(CNNIC)发布第48次《中国互联网络发展状况统计报告》

(二)台达电子工业能源管理系统存在多个漏洞可造成严重后果

(三)台湾NAS厂商QNAP备受到OpenSSL漏洞影响

(四)台湾NAS厂商Synology产品存在多个OpenSSL漏洞

(五)香港Annke视频监控产品存在严重RCE漏洞

第二章 国外关键信息基础设施安全动态

(一)美国石油协会发布新版管道网络安全标准

(二)F5的BIG-IP中存在高危漏洞可导致系统完全接管

(三)BrakTooth蓝牙漏洞影响数十亿设备

(四)微软Azure Cosmos数据库存在严重漏洞

(五)黑客组织Marketo在暗网出售日本富士通数据

(六)德国运动品牌彪马1GB数据被黑客组织Marketo窃取在暗网出售

(七)波士顿公共图书馆遭受网络攻击导致系统中断

(八)Ragnarok勒索软件关闭并发布免费解密程序

(九)美国CISA将单因素身份验证添加到不良做法列表中

(十)美国FBI发布针对Hive勒索软件的警报

(十一)Phorpiex僵尸网络关闭,源代码在暗网出售

(十二)黑客可以远程禁用Fortress S03 Wi-Fi家庭安全系统

(十三)恶意行为者利用Konni RAT新变体攻击俄罗斯组织

(十四)瑞士罗尔镇遭受Vice Society勒索软件攻击,个人数据在暗网泄露

(十五)美国司法部宣布设立网络奖学金计划

第一章 国内关键信息基础设施安全动态

(一)中国互联网络信息中心(CNNIC)发布第48次《中国互联网络发展状况统计报告》

8月27日,中国互联网络信息中心(CNNIC)在京发布第48次《中国互联网络发展状况统计报告》(以下简称《报告》)。《报告》显示,截至2021年6月,中国网民规模达10.11亿,较2020年12月增长2175万,互联网普及率达71.6%。10亿多用户接入互联网,成为全球最为庞大、生机勃勃的数字社会。

超过10亿的网民规模为推动中国经济高质量发展提供强大内生动力。互联网基础资源加速建设,截至2021年6月,中国IPv6地址数量达62023块/32;互联网及科技企业不断向小城市及乡村下沉,推动消费流通、生活服务、文娱内容、医疗教育等领域的数字应用基础服务愈加丰富;政务服务水平不断提升,全国一体化政务服务平台在疫情期间推出返岗就业、在线招聘、网上办税等高频办事服务700余项,加大政务信息化建设统筹力度,不断增进人民福祉。

农村互联网普及率不断提升且实现与城市“同网同速”。截至2021年6月,中国农村网民规模为2.97亿,农村地区互联网普及率为59.2%。较2020年12月,城乡互联网普及率差异缩小4.8%,今年底,有望实现未通宽带建制村动态“清零”。

特殊群体无障碍服务进一步完善。截至2021年6月,中国50岁及以上网民占比为28.0%,较2020年6月增长5.2个百分点。2020年以来,相关部门大力推动互联网应用适老化水平及特殊群体的无障碍普及。115家网站、43个应用进行适老化改造,着力解决老年人、障碍人士上网遇到的困难。健康码适老化相关功能已覆盖全国至少3000万老年群体,科技和互联网企业在地图、新闻等应用中,开通针对障碍人士的便捷功能,推动科技创新成果惠及全民。

中国在线办公市场日益活跃,在线医疗用户规模快速增长。截至2021年6月,中国在线办公用户规模达3.81亿,较2020年12月增长3506万,以在线办公为代表的灵活工作模式将持续创新发展,在线会议、文档编辑等在线办公服务的响应速度、存储能力、功能适用性等服务性能将不断提升。截至2021年6月,中国在线医疗用户规模达2.39亿,较2020年12月增长2453万,占网民总数的23.7%。

本文版权归原作者所有,参考来源:人民网 http://adkx.net/w5cw1

(二)台达电子工业能源管理系统存在多个漏洞可造成严重后果

研究人员发现,台达电子(Delta)制造的工业能源管理系统DIAEnergie受到八个漏洞的影响,利用这些漏洞可能会在现实世界环境中产生严重后果。

美国CISA及发现这些漏洞的研究人员Michael Heinzl于8月26日披露了这些漏洞的存在。Heinzl表示,上周披露的八个DIAEnergie漏洞只是向台达电子报告的一部分问题,其余的漏洞将在稍后披露。

安全漏洞已于4月通过CISA报告给台达电子,但一直尚未修补。CISA表示补丁预计将于9月15日发布。与此同时,已建议使用受影响产品的组织实施缓解措施以降低被利用的风险。

其中有四个严重SQL注入漏洞,远程未经验证的攻击者可以利用这些漏洞来执行任意代码。另一个严重漏洞可被利用来添加新管理员用户,并获得设备访问权限。另外一个漏洞可用于不受限制的文件上载和可能的远程代码执行的漏洞。还有两个中危漏洞可被利用来获取明文密码并发起跨站点请求伪造(CSRF)攻击。

研究人员表示,受影响的服务会暴露在网络中,这意味着这些漏洞可以被远程利用。在某些情况下,也可能从互联网进行攻击,这取决于用户的网络和基础设施是如何配置的。

Heinzl表示,“有多种方法可以将漏洞链接在一起。恶意行为者有多种途径可以完全破坏DIAEnergie应用程序本身以及部署该应用程序的底层系统。例如SQL注入,这将允许攻击者执行系统命令或从数据库中检索凭据(存储为MD5哈希值,因此很容易破解),这是一个任意文件上传漏洞,它也允许执行系统命令等。由于另一个与身份验证和授权相关的问题,有可能在没有任何事先身份验证的情况下利用所有这些和类似的特权操作。”

DIAEnergie是一个工业能源管理系统(IEMS),旨在帮助公司可视化和改进电力系统,特别是高消耗设备。该产品可用于远程维护,并可与各种工业控制系统(IC)和数据接收器集成,包括电能表、可编程逻辑控制器(PLC)和其他Modbus设备。

CISA表示,该产品在全球范围内都在使用。供应商提供的营销材料显示,该产品被各种类型的组织使用,包括半导体工厂、轴承制造商和鞋类公司。

Heinzl表示,“恶意行为者的行为可能会给受影响的客户带来可怕的后果,如伪造监控数据、抑制警报、使用系统作为网络基础设施中进一步转向的初始立足点、或者简单地‘勒索’部署,这在过去五年左右非常普遍。”

参考来源:SecurityWeek http://33h.co/w5f3h

(三)台湾NAS厂商QNAP备受到OpenSSL漏洞影响

台湾NAS制造商威联通(QNAP)8月30日发布了两条关于OpenSSL远程代码执行(RCE)和拒绝服务(DoS)漏洞的安全公告,这些漏洞已于上周修复,影响了其网络附加存储(NAS)设备。

CVE-2021-3711是与SM2解密相关的高度严重缓冲区溢出,CVE-2021-3712是一个中危漏洞,可用于DoS攻击,也可能用于泄露私有内存内容。这些OpenSSL漏洞正在被广泛传播。

这是因为OpenSSL主要由网络软件使用,包括互联网服务器和大多数HTTPS网站广泛使用。这些软件使用TLS协议(传输层安全性),以前称为SSL(安全套接字层),以保护传输中的数据。

TLS已经取代了SSL,后者包含Sophos的Paul Ducklin所说的“大量”加密漏洞。但是,许多流行的开源程序库(包括OpenSSL、LibreSSL和BoringSSL)都支持它,Ducklin在最近一次深入OpenSSL漏洞的研究中评论道,“为了熟悉起见,保留了老式的产品名称。”

QNAP加入了一系列依赖OpenSSL的产品的组织,这些组织要么正在调查这些漏洞,要么已经发布了安全建议,包括Red Hat(未受影响)、Ubuntu、SUSE、Debian和Alpine Linux等Linux发行版。QNAP表示,他们正在彻底调查此事,并计划尽快发布安全更新和更多信息。

NAS设备制造商Synology也是如此,该公司告诉客户,OpenSSL漏洞影响了Synology DiskStation Manager(DSM)、Synology Router Manager(SRM)、VPN Plus Server和VPN Server产品。Synology将这些漏洞划分为“重要”和“中等”级别,并表示正在开发补丁。

另一家存储解决方案提供商NetApp现在也正试图弄清楚它的哪些产品可能受到影响。到目前为止,已确认Clustered Data ONTAP、E系列SANtricity OS controller软件、NetApp Manageability SDK、NetApp SANtricity SMI-S Provider和NetApp存储加密软件都受到了影响,该公司正在调查其更多的产品。Cisco和Broadcom还将发布公告,说明最新的OpenSSL漏洞将如何影响其产品。

事实证明,OpenSSL漏洞会影响QNAP NAS设备,这些设备运行HBS 3混合备份同步数据备份和灾难恢复工具、QTS GUI、QuTS hero操作系统以及QNAP Cloud NAS虚拟设备的操作系统QuTScloud。

根据Sophos的Ducklin表示,这些漏洞可能允许攻击者欺骗应用程序认为某些事情成功(或失败),而实际上没有成功,甚至完全接管程序执行流程。

QNAP表示,如果成功利用这些漏洞,远程攻击者可以使用运行该应用程序的用户的权限执行任意代码,从而使CVE-2021-3711具有很高的严重性等级。CVE-2021-3712允许远程攻击者泄露内存数据或执行DoS攻击,使其成为中危漏洞。

CVE-2021-3711是一个基于堆的缓冲区溢出。这些错误通常会导致崩溃,但也可能导致缺乏可用性,包括使程序进入无限循环。这些漏洞还允许攻击者执行RCE、旁路保护或修改内存。

OpenSSL中的CVE-2021-3711漏洞允许能够呈现SM2内容的攻击者发送溢出缓冲区最多62字节的数据,更改缓冲区后保存的其他数据的内容,可能会改变应用程序的行为或导致应用程序崩溃。SM2是一种基于椭圆曲线的公钥加密算法,用于生成和验证用于解密的数字签名。

正如Sophos的Ducklin在写这个解密漏洞时解释的那样,OpenSSL包含了SM算法的实现,它使用SM2进行密钥协议和数字签名,使用SM3进行哈希,使用SM4进行块加密。从好的方面看,Sophos研究人员认为骗子不会利用这个漏洞,因为官方TLS对ShangMi的支持是在2021年3月的RFC 8998中才引入的,所以它是世界密码系统的新成员。

正如Ducklin所述,OpenSSL确实包含SM2、SM3和SM4的实现,它还没有包含允许选择这些算法作为TLS连接中使用的加密套件所需的代码。

参考来源:ThreatPost http://33h.co/w5g5p

(四)台湾NAS厂商Synology产品存在多个OpenSSL漏洞

台湾NAS制造商Synology于8月26日发布公告称,其多款产品受到最近披露的远程代码执行(RCE)和拒绝服务(DoS)OpenSSL漏洞影响,受影响的设备包括Synology DiskStation Manager(DSM)、Synology Router Manager(SRM)、VPN Plus Server及VPN Server等。

受CVE-2021-3711及CVE-2021-3712漏洞影响的设备类型包括DSM 7.0、DSM 6.2、DSM UC、SkyNAS、VS960HD、SRM 1.2、VPN Plus Server和VPN Server。

第一个漏洞CVE-2021-3711是由SM2加密算法中基于堆的缓冲区溢出引起的,这通常会导致崩溃,但也可能被攻击者滥用以执行任意代码。

第二个漏洞CVE-2021-3712是在处理ASN.1字符串时读取缓冲区溢出,可被利用在DoS攻击中使易受攻击的应用程序崩溃,或获得对私有内存内容(如私钥或其他敏感信息)的访问权限。

尽管OpenSSL开发团队已于8月4日发布了OpenSSL 1.1.1来解决这两个漏洞,但Synology表示受影响产品的修复版本要么“正在进行”,要么“待定”。虽然Synology没有提供更新的估计时间表,但该公司表示它通常会在发布建议后90天内修补受影响的软件。

Synology还致力于针对多个DiskStation Manager(DSM)漏洞进行安全更新,这些漏洞没有CVE编号,影响DSM 7.0、DSM 6.2、DSM UC、SkyNAS和VS960HD多款设备。

Synology在8月17日公开披露这些安全漏洞时表示,“多个漏洞允许远程身份验证用户执行任意命令,或远程攻击者通过易受攻击的DSM版本写入任意文件。我们的团队仍在积极调查这个潜在漏洞,当可以披露更多信息时,将分配CVE编号。”

Synology还补充说,攻击者尚未在野外利用本月初在公告中披露的漏洞。两周前,该公司警告客户,StealthWorker僵尸网络的目标是其网络附加存储(NAS)设备进行暴力攻击,导致勒索软件感染。

参考来源:BleepingComputer http://33h.co/w5dqg

(五)香港Annke视频监控产品存在严重RCE漏洞

Nozomi Networks研究人员8月26日发表文章称,其发现香港Annke N48PBB网络录像机(NVR)的Web服务中存在严重远程代码执行(RCE)漏洞CVE-2021-32941,攻击者可以利用该漏洞劫持设备。

NVR是一种物联网设备,用于连接到本地以太网网络,并捕获、存储、管理来自同一网络中所有明确配置的IP摄像机的传入视频源。NVR通常配备大型硬盘驱动器或其他永久内存解决方案,以存储数天的视频内容。

利用该漏洞可能会导致设备本身以及存储在其中的数据的机密性、完整性和可用性丢失。结果可能包括员工隐私的丧失、宝贵资产的机密性丧失或NVR随意关闭。

实际上,这意味着攻击者可以窥探或删除镜头、更改运动检测器警报配置、或完全停止录制。因此,利用CVE-2021-32941的网络攻击可用于支持对Annke设备保护的场所进行物理抢劫。攻击者可以直接利用漏洞本身来提升系统权限,并间接利用驱动下载攻击。

该漏洞是基于堆栈的缓冲区溢出,设备的Web界面允许在设备上启用SSH服务,从而提供对有限数量命令的访问。研究人员对固件进行了逆向工程,以实现完全不受限制的SSH访问。专家首先通过物理连接到设备的板载内存来提取设备的固件,然后对其进行修改以禁用所有SSH限制,并添加几个调试工具。在该过程结束时,固件被重写到设备的内存中。利用该漏洞需要身份验证,但攻击者可以使用跨站请求伪造(CSRF)攻击。攻击者可欺骗登录用户、操作员或管理员,在登录NVR的管理界面时访问特制的网页。

Nozomi警告表示,“管理员、操作员或用户在登录到设备的Web界面的同时浏览特制的网页,就足以在设备本身上执行外部恶意代码。”

Annke迅速采取行动解决了这个问题,在Nozomi披露后仅11天就发布了新固件来修补这个问题。Annke是一家全球安全解决方案公司,其安全摄像头和NVR可供企业和业主使用。Nozomi Networks敦促相关人员检查设施是否使用了Annke N48PBB,如果有,立即应用补丁来保护您的监控系统。

对此美国CISA也发布了相关咨询,利用该漏洞可能会导致基于堆栈的缓冲区溢出,从而允许未经身份验证的远程攻击者访问敏感信息并执行代码。

参考来源:NozomiNetworks http://33h.co/w5eqn

第二章 国外关键信息基础设施安全动态

(一)美国石油协会发布新版管道网络安全标准

美国石油协会(API)本月发布了《管道网络安全标准》第三版,该标准侧重于管理与工业自动化和控制环境相关的网络风险。

该标准1164《管道控制系统网络安全》第三版自2017年以来一直在制定中,是基于70多个组织的投入。该标准基于NIST的网络安全框架和北美电力可靠性公司关键基础设施保护(NERC CIP)标准。

API是石油和天然气行业最大的行业协会,根据API的说法,这一版本涵盖所有的控制系统,而不像之前的版本只包括SCADA系统。

新标准描述了针对勒索软件和其他威胁对管道资产进行加固的要求,包括对供应链中关键连接点(如终端、管道和炼油厂)的保护建议,风险评估指导、管道安全实施模型、以及工业自动化和控制安全程序框架。

API表示,新版本的售价为200美元,可以与其他标准搭配使用,比如侧重于安全风险评估的标准780以及针对管道安全管理系统的推荐做法。

API全球工业服务高级副总裁Debra Phillips表示,“这一标准将通过加强对数字和操作控制系统的保障,提高安全性,防止整个管道供应链中断,从而帮助保护国家的关键管道基础设施。这个框架的不同之处在于它的自适应风险评估模型,该模型为运营商提供了适当程度的灵活性,使其能够主动应对快速发展的网络威胁矩阵。”

新版本的管道网络安全标准是在针对Colonial Pipeline的网络攻击之后发布的。今年5月曝光的勒索软件攻击造成了重大破坏,促使《管道安全法》(Pipeline Security Act)重新出台,运输安全管理局(TSA)下令管道加强防御,国土安全部(DHS)要求管道运营商加强网络安全,以及其他关注关键基础设施安全的举措。

网络安全公司Trend Micro在评论新版API标准的博客文章中表示,“行业标准和最佳实践对于确保关键基础设施及其运营免受恶意威胁和其他漏洞的保护至关重要。随着威胁行为体变得越来越复杂,政府机构和私营企业必须对其控制系统和网络安全框架进行未来验证,以最大限度地降低可能给他们带来数百万美元和破坏的网络攻击风险。”

参考来源:SecurityWeek http://33h.co/w519w

(二)F5的BIG-IP中存在高危漏洞可导致系统完全接管

企业网络设备制造商F5在8月24日发布了8月份的安全更新,修复了多个设备中的近30个漏洞,其中13个为高危漏洞。其中最严重的漏洞CVE-2021-23031可导致敏感部门的用户在“设备模式”下运行产品时整个系统完全接管,持有有效凭据的攻击者可绕过设备模式限制。

CVE-2021-23031漏洞影响BIG-IP模块高级WAF(Web应用程序防火墙)和应用程序安全管理器(ASM),特别是流量管理用户界面(TMUI)。

F5表示,当该漏洞被利用时,“可以访问配置实用程序的经过身份验证的攻击者可以执行任意系统命令、创建或删除文件和/或禁用服务,这可能会导致系统完全受到损害。”

CVE-2021-23031是8.8分的高危漏洞,但对于使用“设备模式”的客户,该漏洞为9.9分。设备模式增加了技术限制,旨在通过限制BIG-IP系统管理访问以匹配典型网络设备,而不是多用户UNIX设备的管理访问,来满足特别敏感领域客户的需求。

F5列出了许多包含受影响代码但不易受到攻击的产品,因为攻击者无法利用默认、标准或推荐配置的代码。F5指出,在将漏洞评分提升到9.9分的的设备模式中使用它的客户数量有限。

F5表示,鉴于这种攻击可以由经过身份验证的合法用户发起,因此“没有可行的缓解措施”也允许用户访问配置实用程序。唯一的缓解方法是取消任何不“完全信任”的用户的访问权限。

无法立即安装固定版本的客户可以使用以下临时缓解措施,将配置实用程序的访问权限限制为仅受信任的网络或设备,从而限制攻击面:

1、通过自身IP地址阻止配置实用程序访问;

2、通过管理界面阻止配置实用程序访问。

网络自动化提供商Gluware副总裁Michael Haugh表示,已知的漏洞很难快速响应或快速缓解。“事实上,网络运营人员在枪口下保持网络的高度可用、安全和交付业务应用程序所需的性能。需要操作系统升级或补丁的供应商漏洞可能非常耗费人力,并且可能具有破坏性。”

Haugh通过电子邮件观察到,对于像F5这样的负载均衡器,冗余“必须是设备的一部分”,流量“必须从活动设备重定向,使其停止服务以执行升级。请注意,不仅是一次,而且通常是多次。根据组织的不同,这个过程通常需要在数十甚至数百台设备上重复。拥有预先检查、暂存映像、正常执行升级和完成后检查的自动化流程可以显着提高NetOps响应和执行低风险升级的能力。”

除了CVE-2021-23031漏洞外,本月修复的其他12个高危漏洞评分在7.2至7.5之间。包括经过身份验证的远程命令执行(RCE)、跨站点脚本(XSS)和请求伪造、以及权限不足和拒绝服务(DOS)。其中六个影响所有模块。五个影响高级WAF和ASM,一个影响DNS模块。

CISA对此发布了安全公告,鼓励用户和管理员查看F5的安全公告,并尽快更新软件或应用缓解措施。该公告表示,“对于F5设备,不要拖延是一个很好的建议,因为该公司的企业网络可以在世界上一些最大的科技公司中找到,包括Facebook、微软和甲骨文。它也出现在众多财富500强公司的大厅中,其中包括一些世界上最大的金融机构和ISP。”

所有这些装备也被攻击者利用了,例如CVE 2020-5902是F5 Networks的BIG-IP高级交付控制器网络设备中的一个关键漏洞,截至2020年7月,攻击者利用该漏洞来抓取凭据、启动恶意软件等。

应用安全提供商nVisium的应用安全顾问Jonathan Chua表示,由于产品的易受攻击性和外部性质,F5 Big IP已成为安全研究人员和攻击者的目标。“几个F5应用程序服务可以在外部托管,允许任何互联网用户尝试连接到该服务。由于易于访问且与F5应用程序相关的已知漏洞数量众多,该服务成为攻击者通过外部边界闯入公司网络的主要目标。”

Chua在邮件中表示,“以F5交通管理用户界面(TMUI)为例,该界面正在被积极利用。该服务通常在公司的外部边界上可用,并且包含一个关键的RCE漏洞。因此,如果该服务被利用,此类服务可能会为外部攻击者提供在公司内部网络中的初始立足点。”

参考来源:ThreatPost http://33h.co/w5a5v

(三)BrakTooth蓝牙漏洞影响数十亿设备

新加坡科技设计大学研究人员发现,一个名为BrakTooth的蓝牙漏洞影响了十多个SoC电路上的商业蓝牙设备,影响的设备包括消费电子产品到工业设备,可造成拒绝服务、设备死锁、任意代码执行。

新加坡科技与设计大学的自动化系统安全研究小组(ASSET)研究了11家供应商的13款蓝牙设备,发现了16个新漏洞,统称为BrakTooth,影响了英特尔、高通、德州仪器、Cypress、Silicon Labs等主流SoC供应商,可能导致固件崩溃、商用硬件锁死、拒绝服务(DoS)、任意代码执行(ACE)等。

研究人员发现,有超过1400多个产品受到该BrakTooth漏洞影响,包括微软Surface Pro 7、Surface Laptop 3、Surface Book 3、Surface Go 2和沃尔沃的FH信息娱乐系统。BrakTooth漏洞被声称暴露了封闭的蓝牙技术库中的基本攻击矢量。影响的设备类型包括:智能手机、信息娱乐系统、笔记本电脑和台式机系统、音频设备、家庭娱乐系统、键盘、玩具、工业设备(PLC)等。

与BrakTooth安全漏洞相关的风险由轰然设备固件,或者蓝牙通信不再可能,任意代码死锁状态从拒绝服务(DoS)的范围。发起BrakTooth攻击的人员需要ESP32开发套件、自定义链接管理器协议(LMP)固件和运行概念验证(PoC)工具的计算机。

漏洞CVE-2021-28139是任意代码执行漏洞,影响带有ESP32 SoC电路的设备,该电路可在众多用于家庭或工业自动化的IoT设备中找到。

在英特尔的AX200 SoC和高通的WCN3990 SoC上运行的设备容易受到发送格式错误的数据包时触发的DoS条件的影响。受影响的产品列表包括戴尔的笔记本电脑和台式机(Optiplex、Alienware)、Microsoft Surface设备(Go 2、Pro 7、Book 3)和智能手机(例如Pocophone F1、Oppo Reno 5G)。

这16个漏洞都已报告给供应商,但收到的回应差异很大。Espressif的流行的ESP32微控制器系列也受到了影响,是第一批发布修补补丁的公司之一,另外Bluetrum Technology and Infineon、英特尔、Actions、珠海捷力科技正在调查这些漏洞或积极开发补丁。相比之下,哈曼国际和SiLabs几乎没有与团队沟通。

更糟糕的消息来自德州仪器和高通。德州仪器直接表示,除非客户要求,否则它不会为漏洞生产补丁,而高通只对其中一个受影响的部件进行补丁,尽管世界各地的全新产品中仍有未打补丁的芯片。

研究团队展示了ESP32微控制器上的任意代码执行,这些微控制器通常出现在物联网(IoT)设备中,这些设备很少(如果有的话)得到制造商的更新,针对配备英特尔AX200和高通WCN3390芯片的笔记本电脑和智能手机的拒绝服务攻击,以及冻结或关闭耳机和其他蓝牙音频设备的能力。

由于BrakTooth基于蓝牙经典协议,攻击者必须在目标的无线电范围内才能执行攻击。因此,与公共区域相比,安全设施的风险应该更低,假设安全区域内没有内部人员。话虽如此,如果对手设法很好地隐藏设备,这也可能是一项艰巨的任务,尽管这会影响蓝牙连接的范围。

参考来源:TheRegister http://33h.co/w5ikn

(四)微软Azure Cosmos数据库存在严重漏洞

以色列网络安全公司Wiz研究人员发现,微软Azure的Cosmos云数据库系统中存在一个严重漏洞ChaosDB,允许远程帐户接管Azure旗舰数据库Cosmos DB,致使3300名客户的数据在网络中暴露了两年。

Wiz研究团队于2021年8月向微软披露了该漏洞,该漏洞允许任何Azure用户在未经授权的情况下对其他客户的Cosmos DB实例进行完全管理访问(读取、写入、删除)。该漏洞利用非常简单,不需要事先访问目标环境权限,影响了数千家组织,包括众多财富500强公司。

通过利用Cosmos DB的Jupyter Notebook功能中的一系列漏洞,恶意参与者可以查询有关目标Cosmos DB Jupyter Notebook的信息。通过这样做,攻击者将获得一组与目标Cosmos DB帐户、Jupyter Notebook compute和Jupyter Notebook存储帐户相关的凭据,包括主键。使用这些凭据,可以通过多个通道查看、修改和删除目标Cosmos DB帐户中的数据。

微软的安全团队立即采取行动修复该问题,并在报告发布后48小时内禁用了易受攻击的功能。然而,该漏洞已被利用数月之久,每个Cosmos DB客户都应该假设他们已经暴露。为了降低风险,Microsoft建议客户重新生成Cosmos DB主键。2021年8月26日,微软向超过30%的Cosmos DB客户通报了潜在的安全漏洞。我们认为受ChaosDB影响的实际客户数量较高,建议所有客户遵守本指南。

Microsoft向受影响的客户发布了以下声明,“微软最近发现Azure Cosmos DB中存在一个漏洞,该漏洞可能允许用户通过使用帐户的主读写密钥来访问其他客户的资源。外部安全研究人员向我们秘密报告了此漏洞。一旦我们在2021年8月12日意识到这一问题,我们立即缓解了该漏洞。我们没有迹象表明研究人员之外的外部实体可以访问与您的Azure Cosmos DB帐户关联的主读写密钥。此外,由于此漏洞,我们不知道有任何数据访问。启用vNET或防火墙的Azure Cosmos DB帐户受到额外安全机制的保护,以防止未经授权的访问风险。出于谨慎考虑,我们通知您尽快采取措施预防措施。”

美国CISA于8月27日发布警告,建议微软Azure Cosmos DB客户重新生成证书密钥。

参考来源:Wiz http://33h.co/w5utf

(五)黑客组织Marketo在暗网出售日本富士通数据

日本科技巨头富士通(Fujitsu)的数据正由一个名为Marketo的组织在黑暗网络上出售。不过富士通表示,这些信息“似乎与客户有关”,而不是他们自己的系统。

8月26日,Marketo称,其拥有富士通有4 GB的被盗数据,并在其泄密网站上出售。他们提供了数据样本,并声称他们拥有机密的客户信息、公司数据、预算数据、报告和其他公司文件,包括项目信息。

最初,该组织的泄密网站表示,它有280份对这些数据的竞标,但现在,泄密网站显示有70份对这些数据的竞标。

富士通的一位发言人淡化了这一事件,表示没有迹象表明这与5月份黑客通过富士通的ProjectWEB平台从日本政府实体窃取数据有关。“我们知道一些信息被上传到暗网拍卖网站Marketo,这些信息声称是从我们的网站获得的。这些信息来源的细节,包括它是否来自我们的系统或环境,都是未知的,因为其中包含的信息似乎与客户有关,我们将避免评论细节。”

Cato Networks安全策略高级总监Etay Maor对这些数据的投标数量提出了质疑。他指出,Marketo集团控制着网站,可以很容易地改变数字,以此向买家施加压力。

但Digital Shadows的网络威胁情报分析师Ivan Righi表示,Marketo是一个有名的消息来源。这些被盗数据的合法性无法证实,但他指出,该组织此前泄露的数据已经被证明是真实的。因此,他们网站上泄露的数据很可能是合法的。

Marketo仅公布了一个24.5MB的“证据包”,其中包含了与另一家名为Toray Industries的日本公司有关的一些数据。该组织还提供了三张据称是在攻击中窃取的电子表格截图。

虽然Marketo不是一个勒索软件组织,但它的运作方式与勒索软件威胁者类似。该组织渗透到一些公司,窃取他们的数据,然后威胁说,如果不支付赎金,就会泄露这些数据。如果一家公司不回应威胁者的赎金要求,他们最终会被发布在Marketo数据泄露网站上。

一旦一家公司被发布在Marketo网站上,通常会提供一个证据包,里面有一些从攻击中窃取的数据。如果不支付赎金,该组织将继续威胁这些公司,并定期泄露数据。虽然富士通在他们的网站上有一个拍卖版块,但并不是所有的受害者都能在这个版块上找到,在撰写本文时富士通还没有公开拍卖。目前还不知道这70个竞价据称来自哪里,但这些竞价可能来自非公开拍卖。

Digital Shadows在今年7月撰写了一份关于该组织的报告,指出该组织创建于2021年4月,经常通过一个名为@Mannus Gott的推特账户销售其窃取的数据。

该团伙多次声称,它不是一个勒索软件组织,而是一个“信息市场”。今年5月,他们联系了多家新闻媒体,推销自己的工作。

受害者可以通过一个单独的聊天链接进行谈判。在每个帖子中,Marketo提供了该组织的概要、泄露数据截图、以及一个“证据包”的链接,也就是所谓的证据。他们以无声拍卖的形式拍卖敏感数据,通过一个盲目竞价系统,用户根据他们认为数据的价值进行竞价。

参考来源:ZDNet http://33h.co/w56x7

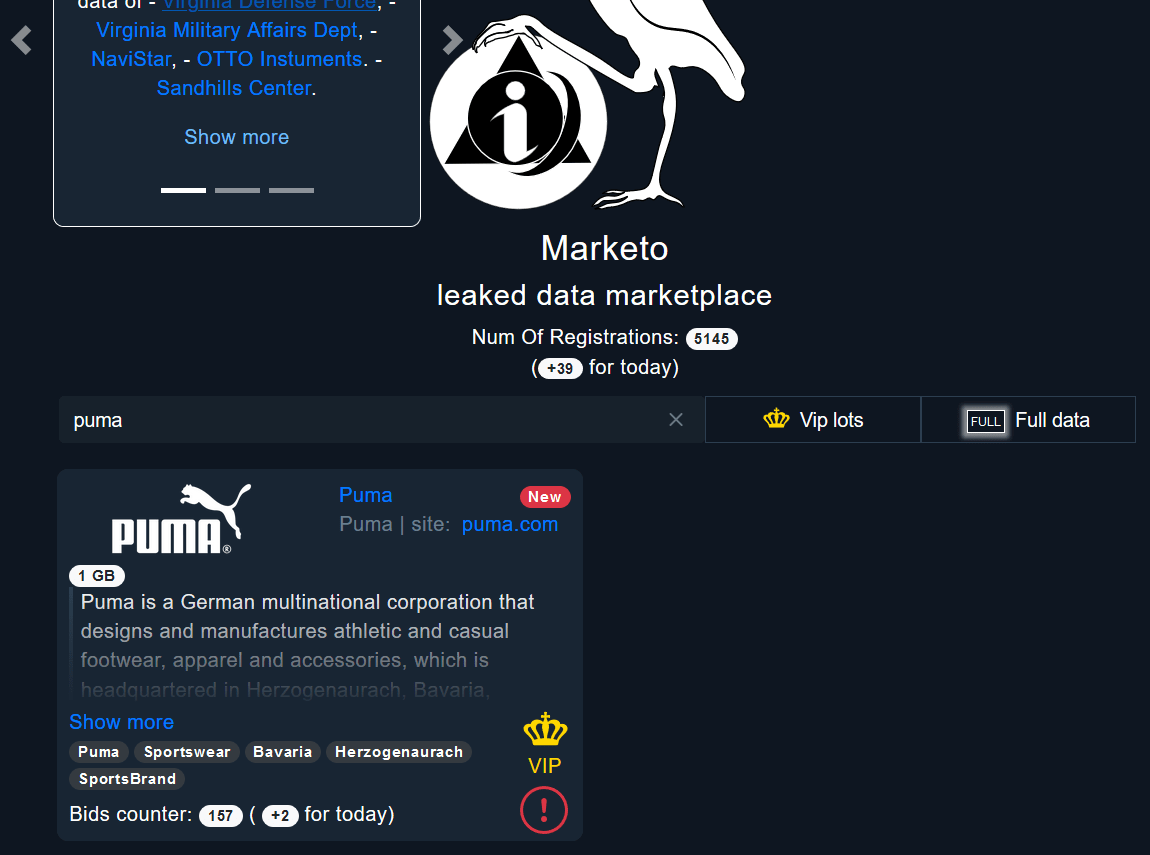

(六)德国运动品牌彪马1GB数据被黑客组织Marketo窃取在暗网出售

知名运动服装制造商彪马(Puma)的数据在新兴被盗数据暗网交易市场Marketo中出售。攻击者声称从彪马窃取了1 GB的数据,拍卖给出价最高的人,目前已有157名用户出价购买这些敏感数据。

Marketo是一个有组织的被盗数据市场运营商,不是典型的勒索软件集团,他们通过中断受害者的网络和加密各种数据存储上的可用文件来分发恶意代码来破坏IT运营。

Marketo提供的一个独特功能,即对被盗数据出价的能力,这显然会在对数据获取感兴趣的各方之间造成竞争,包括最终受害者在内。

从彪马窃取的一些文件已经发布在Marketo上,其中大部分包含内部管理应用程序的源代码,这些应用程序可能与该公司的产品管理门户网站相链接。

这些数据可能会被威胁行为者用来策划针对该公司的更复杂的攻击。分析代码的专家有证据表明,这些文件被窃取是因为第三方软件供应商的数据泄露。

参考来源:SecurityAffairs http://33h.co/w5h29

(七)波士顿公共图书馆遭受网络攻击导致系统中断

波士顿公共图书馆(BPL)透露8月25日其网络遭受了网络攻击,导致全系统技术中断。

BPL每年通过其中央图书馆和25个社区分支机构以及数百万的在线访问者为近400万游客提供服务。按馆藏藏品总数计算,它是美国第三大公共图书馆,仅次于联邦国会图书馆和纽约公共图书馆。

在该图书馆网站上的通知中,BPL表示持续的技术中断是由25日攻击其系统的网络攻击引起的。“图书馆目前正在经历严重的系统中断,需要登录的在线图书馆服务不可用。在8月25日星期三早上,波士顿公共图书馆因网络安全攻击而经历了系统范围的技术中断,公共计算机和公共打印服务以及一些在线资源暂停。受影响的系统立即中断,并采取了主动措施来隔离问题并关闭网络通信。”

与执法部门和市长的IT专家合作进行的一项正在进行的调查尚未发现任何从受影响系统中窃取员工或顾客数据的证据。

BPL的IT部门现在正在恢复所有受影响的设备和服务,一些在线服务仍然可用。根据BPL向公众通报此次攻击事件的简短的推文,中断影响了计算机、打印机和一些在线资源。

BPL首席技术官Kurt Mansperger表示,“对于此次中断可能给顾客带来的任何不便,我们深表歉意。感谢您的耐心等待,因为我们的团队和执法人员正在努力恢复我们的数字服务并保护图书馆免受未来的攻击。”

参考来源:BleepingComputer http://33h.co/w5h4e

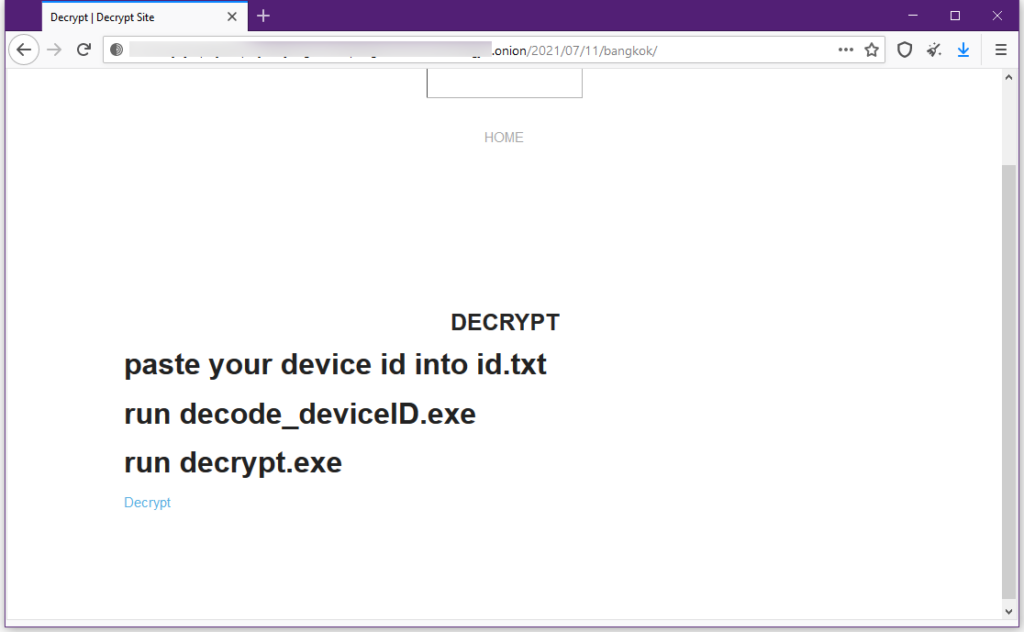

(八)Ragnarok勒索软件关闭并发布免费解密程序

勒索软件组织Ragnarok于8月26日关闭了其运营,并在其暗网门户网站上发布了一个免费解密程序,帮助受害者恢复文件。该暗网泄露门户网站此前曾是发布拒绝支付赎金的受害者文件的地方,该威胁组织没有对该举动进行解释。

该解密程序已被多位安全研究人员确认有效,目前正在对其进行分析,然后安全公司将重写一个干净且可安全使用的版本,该版本将通过欧洲刑警组织的NoMoreRansom门户公开提供。

在Ragnarok关闭之前,该组织自2019年底和2020年初以来一直活跃。该组织通过利用漏洞来破坏目标公司的网络和外围设备,然后转向内部网络,并加密关键的服务器和工作站。为了提高获得报酬的机会,Ragnarok团伙还从受害者网络中窃取文件,并威胁要在其黑暗门户网站上泄露这些文件,除非按时支付赎金。

该组织历来以Citrix ADC网关为目标,同时也利用Sophos XG防火墙中的零日漏洞。虽然零日漏洞利用有效,并允许该团伙在世界各地后门XG防火墙,但Sophos及时发现了攻击,以阻止该团伙部署其文件加密负载。

在关闭前一个月,Ragnarok团队改变了其网站的设计,移除了大多数过去的受害者,后来甚至更名为Daytona by Ragnarok。

Ragnarok是今年夏天第三个关闭并为受害者提供免费恢复文件的勒索软件组织,此前关闭的两个是六月份的Avaddon及八月初的SynAck。

参考来源:TheRecord http://33h.co/wsi9j

(九)美国CISA将单因素身份验证添加到不良做法列表中

美国CISA于8月30日将远程或管理访问系统使用的单因素身份验证添加到异常风险网络安全实践的不良实践列表中。单因素身份验证是一种常见的低安全性身份验证方法,只需一个因素与用户名匹配即可访问系统。所有组织都应避免这些不良做法,在支持关键基础设施或国家关键功能的组织中尤其危险。

美国网络安全和基础设施安全局8月30日在高风险网络安全实践的名单中添加了单因素身份验证,这些措施可能会使关键基础设施以及政府和私营部门实体面临毁灭性的网络攻击。

单因素认证是一种方法,通过使用验证自己的身份,通常是用户名和密码的组合,将用户登录到网站和远程系统。它被认为是低安全性的,因为它严重依赖于将一个因素(如密码)与用户名匹配以获取对系统的访问权限。

但是,由于弱密码、重重复密码和通用密码构成严重威胁,并出现了有利可图的攻击媒介,因此使用单因素身份验证可能会导致不必要的入侵风险,并增加网络犯罪分子接管帐户的可能性。

随着最新的发展,不良做法清单现在包括:

1、使用不受支持(或寿命终止)的软件;

2、使用已知/固定/默认密码和凭据,;

3、使用单因素身份验证对系统进行远程或管理访问。

CISA表示,“尽管所有组织都应该避免这些不良做法,但在支持关键基础设施或国家关键功能的组织中尤其危险。在支持关键基础设施或NCF的组织中,存在这些不良做法非常危险,并增加了关键基础设施的风险,我们依赖这些基础设施来保障国家安全、经济稳定以及公众的生命、健康和安全。”

此外,CISA正在考虑在目录中添加一些其他做法,包括:

1、使用弱加密函数或密钥大小;

2、扁平网络拓扑;

3、IT和OT网络融合;

4、每个人都是管理员(缺乏最低权限);

5、使用以前受损的系统而没有杀毒;

6、通过不受控制的网络传输敏感的、未加密/未经身份验证的流量;

7、物理控制不佳。

参考来源:TheHackerNews http://33h.co/w5484

(十)美国FBI发布针对Hive勒索软件的警报

美国联邦调查局8月25日发布了关于Hive勒索软件的警告,该组织此前攻击了Memorial Health System的IT系统。警告称,Hive勒索软件利用附属机构运营,使用多种机制来危害商业网络,包括带有恶意附件的钓鱼邮件以获得访问权,以及远程桌面协议(RDP)一旦进入网络就可以横向移动。在攻击受害者网络后,Hive勒索软件攻击者窃取数据并加密网络上的文件。攻击者会在受害者系统中每个受影响的目录中留下一封勒索信,提供如何购买解密软件的说明,并且还威胁要在暗网的泄露网站上公开受害者的数据。

该警报详细说明了与该勒索软件攻击相关的危害指标、战术、技术和过程(TTP)。该组织由各种参与者组成,使用多种机制危害企业网络、渗漏网络上的数据和加密网络上的数据,并试图收取赎金以换取对解密软件的访问权限。

在攻击受害者网络后,Hive勒索软件攻击者会窃取数据并加密网络上的文件。这些黑客会在受害者系统中每个受影响的目录中留下一封勒索信,提供如何购买解密软件的说明。这封勒索信还威胁要在Tor网站HiveLeaks上泄露被窃受害者的数据。

文件加密成功后,文件将使用.hive扩展名保存。然后,Hive操作人员将Hive.bat脚本放入该目录,强制执行超时延迟1秒,在加密完成后,通过删除Hive可执行文件和Hive.bat脚本(警告提示)来执行清理操作。

在没有通知受害者的情况下,第二个文件shadow.bat被放入目录以删除卷影副本(包括磁盘备份副本或快照),然后删除shadow.bat文件。在加密过程中,加密文件将被重命名,扩展名为*.key.hive或*.key.。

稍后,赎金通知“HOW_TO_DECRYPT.txt”被放入受影响的目录,并声明*KEY.*文件无法修改、重命名或删除,否则无法恢复加密的文件。

勒索信件上有一个“销售部门”的链接,可以通过TOR浏览器访问,受害者可以通过实时聊天与黑客联系。一些受害者声称,他们接到了Hive黑客的电话,要求为他们的文件付款。最初的付款截止日期在2至6天之间波动,但有所不同。

该警报建议离线备份关键数据,确保关键数据的副本位于云中或外部硬盘驱动器或存储设备上,并使用两因素身份验证和强密码,包括用于远程访问服务。其他建议包括:监控有关泄露VPN登录信息的网络威胁报告、保持计算机及设备和应用程序打补丁并保持最新状态、并在所有主机上安装和定期更新防病毒或反恶意软件。

参考来源:GovInfoSecurity http://33h.co/w5fr9

(十一)Phorpiex僵尸网络关闭,源代码在暗网出售

研究人员发现,Phorpiex恶意软件运营商已关闭了其僵尸网络,并将其源代码放在一个暗网网络犯罪论坛上出售。

英国安全公司Cyjax研究人员在暗网论坛中发现,该信息是在27日由一名先前与僵尸网络操作有关联的个人发布的,声称该恶意软件的两位原始作者均未参与运行该僵尸网络,因此他们决定出售其源代码。

安全公司Check Point的恶意软件逆向工程师Alexey Bukhteev确认了该信息的有效性。Bukhteyev表示,“恶意软件的描述与我们在代码中看到的非常相似。”Bukhteyev曾在2019年分析过Phorpiex恶意软件,表示该恶意软件的命令和控制(C&C)服务器已经近两个月没有活动了。

Bukhteyev一直在运行一个假的Phorpiex机器人以监视其活动,该机器人从Phorpiex C&C服务器收到的最后一个命令是2021年7月6日,该命令是一个自解释“自删除”指令。从那时起,僵尸网络似乎从开源报告中消失了。

Bukhteyev表示,“正如我们所知,源代码是私有的,以前从未出售过。因此,这个论坛广告看起来确实很可信。但是如果我们购买它,我们可以完全确定。二进制文件非常简单,如果我们得到它,我们可以很容易地确认源代码确实是针对这个机器人的。有一点可以证明卖家可能是真正的作者:现在的主要机器人是来自windows Defender的FUD,因为我知道的所有模块目前都会在VT上进行AV检测,即使它们是第一次上传到那里。”

不过Bukhteyev也警告说,即使僵尸网络C&C服务器出现故障,一旦有人购买了代码,他们就可以设置新的代码,并劫持所有先前受感染的系统。“仍然有很多受感染的机器,即活跃的机器人。我们不能确定有多少,但我们经常看到我们的网关上有很多点击。”但是,目前还不清楚僵尸网络是否会被购买。

运行僵尸网络既有好处也有坏处。好处是僵尸网络在产生利润方面有着久经考验的历史,主要是通过其垃圾邮件模块和加密货币剪贴板劫持功能。例如早在2019年,垃圾邮件模块就帮助僵尸网络的作者从一个经典的性侵犯计划中获得了超过11.5万美元的利润。

该恶意软件还向勒索软件团伙出售了对其受感染机器人的访问权,现已解散的Avaddon组织去年使用Phorpiex机器人在企业网络中部署了勒索软件。

Bukhteyev还表示,“此外,即使没有任何活动的C&C服务器,bot架构也允许botmaster被动地通过加密剪裁(更改剪贴板中的加密货币钱包地址)赚取一些钱。”

然而,缺点是相当大。僵尸网络不像其他恶意软件僵尸网络那样安全,并且经常被第三方劫持,以部署自己的有效载荷或发出恶意“卸载”命令,这可能会阻止购买者。

参考来源:TheRecord http://33h.co/wsd39

(十二)黑客可以远程禁用Fortress S03 Wi-Fi家庭安全系统

网络安全公司Rapid7研究人员发现了Fortress S03 Wi-Fi家庭安全系统的两个漏洞,黑客可以利用这些漏洞远程禁用Fortress Security Store制造的Fortress S03 WiFi安全系统。

Fortress S03 Wi-Fi家庭安全系统允许用户构建自己的警报系统,以保护他们的家庭和小型企业,支持安全摄像头、门窗传感器、玻璃破碎传感器、振动和运动传感器以及烟雾/气体/水警报。Fortress向成千上万的客户和持续的客户提供其系统。

这些漏洞的编号为CVE-2021-39276(5.3分)和CVE-2021-39277(5.7分),可以被攻击者滥用以获得对系统的未经授权的访问。

Rapid7研究员Arvind Vishwakarma在Fortress S03 WiFi家庭安全系统中发现了多个漏洞。这些漏洞可能导致未经授权访问控制或修改系统行为,以及访问存储或传输中的未加密信息。

CVE-2021-39276漏洞是一个不安全的云API部署,允许未经身份验证的用户简单地了解一个秘密,然后可以用来远程改变系统的功能。而CVE-2021-39277漏洞可以允许射频(RF)信号范围内的任何人捕获和重放RF信号,以改变系统行为。

攻击者可以通过知道目标用户的电子邮件地址来利用CVE-2021-39276,并使用它来查询API并获取与安全系统关联的IMEI号码。一旦攻击者获得了IMEI,就可以发送未经身份验证的POST请求来改变系统的行为,包括解除它。

由于家庭安全系统的不同组件之间的通信未得到适当保护,因此可利用CVE-2021-39277漏洞发起射频(RF)信号重放攻击。目标无线电范围内的攻击者可以通过空中捕获命令和控制信号,例如解除系统武装的命令,然后在稍后重播这些信号。

Rapid7表示,最初是在5月中旬和8月中旬向Fortress报告了这些漏洞。然而,似乎没有针对这些漏洞的补丁。除了避免使用密钥聚合器和其他链接到系统的射频设备之外,用户在防止射频攻击方面可以做的并不多。通过使用攻击者不太可能猜到或获取的唯一电子邮件地址注册系统,可以防止攻击CVE-2021-39276。

参考来源:SecurityAffairs http://33h.co/w5v18

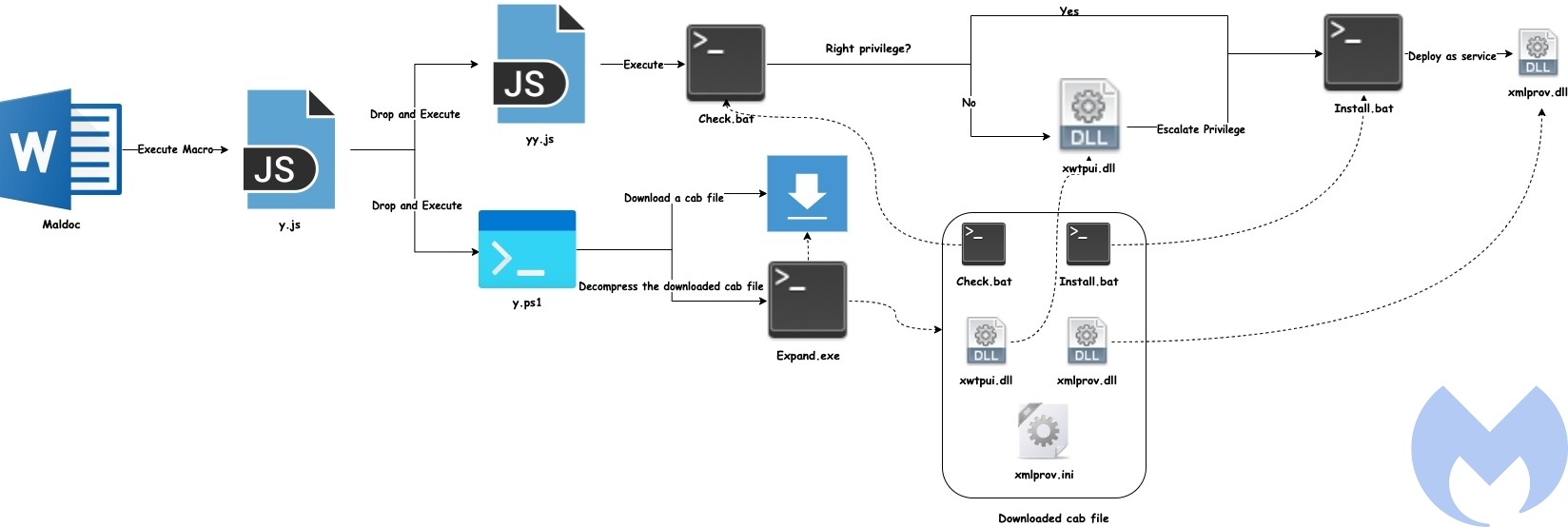

(十三)恶意行为者利用Konni RAT新变体攻击俄罗斯组织

Malwarebytes研究人员发现了一个正在进行的恶意软件活动,攻击者利用Konni RAT攻击俄罗斯组织。到目前为止,Konni RAT已经成功避开了检测,因为VirusTotal上只有3个安全解决方案能够检测到该恶意软件。

KONNI RAT病毒于2017年由思科Talos研究人员首次发现,自2014年以来一直未被发现,并被用于高度针对性的攻击。RAT由于持续进化从而避免了检测,它能够在目标系统上执行任意代码并窃取数据。Konni RAT认为与朝鲜的威胁行为者Thallium或APT37有关。

MalwareBytes研究人员发现了两份用俄语编写的武器化文件,其中一份以俄罗斯和朝鲜半岛之间的贸易和经济问题为诱饵。第二份文件以俄蒙政府间委员会的一次会议为诱饵。一旦启用宏,它就会执行,感染链将开始部署严重混淆的Konni RAT的新变体。

Malwarebytes分析显示,“Konni APT使用的这些恶意文件已经用宏来武器化了。它只使用Shell函数来执行cmd命令。这个liner命令获取当前活动文档作为输入,并使用findstr查找“^var”字符串,然后将从“var”开始的行的内容写入y.js。最后调用Wscript Shell函数来执行Java脚本文件(y.js)。巧妙的是,攻击者试图在文档内容的末尾隐藏其恶意JS,这是其主要活动的开始,而没有直接将其放入宏中,以避免被反病毒产品发现,同时隐瞒了其主要意图。”

恶意软件研究人员注意到,这次活动与之前由与朝鲜有关的APT组织策划的活动有多个不同之处,包括:

1、宏是不同的。在旧活动中,参与者使用文本框来存储其数据,而在新活动中,内容在文档内容中使用base64编码;

2、在新活动中,JavaScript文件被用于执行批处理和PowerShell文件;

3、新活动使用Powershell和URLMON API调用来下载cab文件,而在旧活动中使用certutil来下载cab文件;

4、新活动基于受害者的操作系统使用了两种不同的UAC旁路技术,而在旧活动中参与者只使用了令牌模拟技术;

5、在新活动中,黑客开发了一种严重混淆的Konni RAT的新变种。而且配置是加密的,不再是base64编码,也不使用FTP进行外渗。

研究人员还观察到其他国家的感染情况,包括日本、尼泊尔、蒙古和越南。MalwareBytes在分析报告中还包括了IoC等信息。

参考来源:SecurityAffairs http://33h.co/w54s9

(十四)瑞士罗尔镇遭受Vice Society勒索软件攻击,个人数据在暗网泄露

瑞士日内瓦湖畔小镇罗尔镇遭受了Vice Society勒索软件攻击,导致该镇所有6200名居民的详细个人信息被威胁行为者窃取。攻击者破坏了一些管理服务器并泄露了敏感文件。

起初,该镇市政府企图淡化这一事件,称攻击者仅窃取了少量数据,所有信息均已从备份副本中恢复。攻击发生后,镇行政长官Monique Choulat Pugnale称这是一次“微弱的攻击”,影响了“不包含任何敏感市政数据”的电子邮件服务器。

据Remonew报道,“从罗尔镇的vaudois社区窃取了千兆字节的数据并发布在暗网上。但市政府似乎对这一无所知。日内瓦湖畔的罗尔镇VD社区受到了大规模数据泄露攻击,犯罪分子已经在暗网上发布了内部和机密文件。”

根据Le Temps的调查结果显示,此次攻击是在5月30日发现的,参与分析的专家将这些文件定义为“个人且极其敏感”。

罗尔镇政府的代表发表声明,承认他们“低估了攻击的严重性”数据的潜在用途。该镇已经成立了一个专家小组来处理这起事件。

目前尚不清楚攻击者泄露了哪些类型的信息。据当地媒体报道,泄露的数据包括非瑞士国民的姓名、地址、出生日期、社会安全号码和居留许可信息。据Le Temps Daily报道称,被盗的数据还包括学校记录以及感染新冠的儿童信息。

Vice Society勒索软件自6月以来一直活跃,研究人员认为它是HelloKitty勒索软件的衍生产品,该恶意软件主要针对Windows和Linux系统,主要针对中小型受害者。

该组织专注于公立学区和其他教育机构,与其他勒索软件组织一样,它实施双重勒索模式,并在数据泄露站点上发布从受害者那里窃取的数据。该组织最近成为头条新闻,因为它是积极利用Windows打印后台打印程序PrintNightmare漏洞攻击Windows服务器的勒索软件组织之一。

参考来源:SecurityAffairs http://33h.co/wscsx

(十五)美国司法部宣布设立网络奖学金计划

美国司法部副总检察长Lisa Monaco于8月27日宣布设立一个新的网络奖学金计划,旨在培养新一代检察官和律师,以应对新出现的国家安全威胁。

副总检察长Monaco表示,“正如我们在过去一年目睹的那样,网络威胁对我们的国家安全、经济安全和个人安全构成了越来越大的风险。我们需要培养具有应对下一代网络威胁所需的培训和经验的下一代检察官。该奖学金为律师提供了一个独特的机会,让他们获得应对各种威胁所需的全面经验。”

该奖学金的设立将通过刑事司的计算机犯罪和知识产权科进行协调,这是根据Monaco副总检察长今年5月下令进行的,该部门正在进行的全面网络审查的建议。该审查旨在制定可操作的建议,以加强和扩大司法部应对网络威胁的努力。

为期三年的网络奖学金将为选定的律师提供打击新兴国家安全和犯罪网络威胁的经验,同时轮换保护国家免受网络威胁的多个部门组成部分,包括刑事司、国家安全司和美国检察官办公室。通过这个独特的机会,研究员将处理部门执行的广泛的网络案例,并全面了解部门对新出现和关键威胁的反应。研究员可以调查和起诉国家支持的网络威胁、跨国犯罪集团、基础设施和勒索软件攻击、以及使用加密货币和洗钱为基于网络的犯罪提供资金并从中获利。

新进的研究员必须同意对该计划的三年承诺,并能够获得最高机密的安全许可。所有研究员都将在华盛顿特区工作。研究员可以在没有进一步竞争的情况下延长或转换为永久职位,或者如果他们符合资格标准,则可以在随后的一年重新申请荣誉计划。或者当他们接近三年任期结束时,研究员可以申请部门内符合他们兴趣的永久职位。

参考来源:美国司法部 http://33h.co/w5gun

(如未标注,均为天地和兴工业网络安全研究院编译)

相关信息