关键信息基础设施安全动态周报【2022年第36期】

发布时间:

2022-09-16

来源:

作者:

访问量:

89

目 录

第一章 国内关键信息基础设施安全动态

(一)美国安局使用网络武器“饮茶”攻击西北工业大学

(二)联想修复多个高危BIOS漏洞

第二章 国外关键信息基础设施安全动态

(一)KEPServerEX产品存在严重漏洞影响多家工业自动化供应商

(二)西门子及施耐德修复多个高危漏洞

(三)在ICS设备上检测到的恶意软件呈上升趋势

(四)勒索软件组织使用间歇性加密策略逃避检测

(五)美国安局发布保护软件供应链指南

(六)针对Linux系统的勒索软件攻击激增

(七)Flexlan设备存在严重安全漏洞影响飞机WiFi设备

(八)阿根廷立法机构遭受勒索软件攻击

(九)北约机密文件在暗网出售

(十)伊朗APT组织DEV-0270利用BitLocker加密设备

第一章 国内关键信息基础设施安全动态

(一)美国安局使用网络武器“饮茶”攻击西北工业大学

据报道,在西北工业大学遭受美国国家安全局(NSA)网络攻击事件中,名为“饮茶”的嗅探窃密类网络武器是导致大量敏感数据遭窃的最直接“罪魁祸首”之一。对此网络安全专家建议,在信息化建设过程中,建议选用国产化产品和“零信任”安全解决方案。

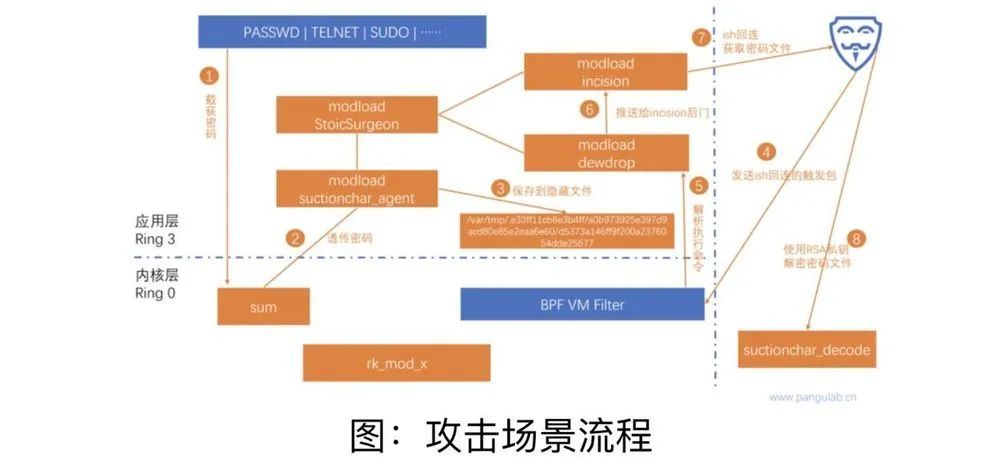

9月5日,中国相关部门对外界宣布,此前西北工业大学声明遭受境外网络攻击,攻击方是美国国家安全局(NSA)特定入侵行动办公室(TAO)。此后国家计算机病毒应急处理中心与北京奇安盘古实验室对此次入侵事件进一步深入分析,在最新的调查报告中,美国实施攻击的技术细节被公开:即在41种网络武器中名为“饮茶”的嗅探窃密类网络武器就是导致大量敏感数据遭窃的最直接“罪魁祸首”之一。

相关网络安全专家介绍,TAO使用“饮茶”作为嗅探窃密工具,将其植入西北工业大学内部网络服务器,窃取了SSH等远程管理和远程文件传输服务的登录密码,从而获得内网中其他服务器的访问权限,实现内网横向移动,并向其他高价值服务器投送其他嗅探窃密类、持久化控制类和隐蔽消痕类网络武器,造成大规模、持续性敏感数据失窃。

经技术分析与研判,“饮茶”不仅能够窃取所在服务器上的多种远程管理和远程文件传输服务的账号密码,并且具有很强的隐蔽性和环境适应性。上文中的网络安全专家称,“饮茶”被植入目标服务器和网络设备后,会将自身伪装成正常的后台服务进程,并且采用模块化方式,分阶段投送恶意负载,具有很强的隐蔽性,发现难度很大。“饮茶”可以在服务器上隐蔽运行,实时监视用户在操作系统控制台终端程序上的输入,并从中截取各类用户名密码,如同站在用户背后的“偷窥者”。网络安全专家介绍:“一旦这些用户名密码被TAO获取,就可以被用于进行下一阶段的攻击,即使用这些用户名密码访问其他服务器和网络设备,进而窃取服务器上的文件或投送其他网络武器。”

技术分析表明,“饮茶”可以与NSA其他网络武器有效进行集成和联动,实现“无缝对接”。今年2月份,北京奇安盘古实验室公开披露了隶属于美国国家安全局(NSA)黑客组织——“方程式”专属的顶级武器“电幕行动”(Bvp47)的技术分析,其被用于奇安盘古命名为“电幕行动”的攻击活动中。在TAO此次对西北工业大学实施网络攻击的事件中,“饮茶”嗅探窃密工具与Bvp47木马程序其他组件配合实施联合攻击。根据介绍,Bvp47木马具有极高的技术复杂度、架构灵活性以及超高强度的分析取证对抗特性,与“饮茶”组件配合用于窥视并控制受害组织信息网络,秘密窃取重要数据。其中,“饮茶”嗅探木马秘密潜伏在受害机构的信息系统中,专门负责侦听、记录、回送“战果”——受害者使用的账号和密码,不论其是在内网还是外网中。

报告还指出,随着调查的逐步深入,技术团队还在西北工业大学之外的其他机构网络中发现了“饮茶”的攻击痕迹,很可能是TAO利用“饮茶”对中国发动大规模的网络攻击活动。

本文版权归原作者所有,参考来源:环球时报 http://985.so/bhbki

(二)联想修复多个高危BIOS漏洞

联想9月13日发布安全公告,警告存在多个高危BIOS漏洞,影响各种型号的数百款设备,包括Desktop、All in One、IdeaCentre、Legion、ThinkCentre、ThinkPad、ThinkAgile、ThinkStation、ThinkSystem等。利用这些漏洞可能会导致信息泄露、特权升级、拒绝服务,并且在某些情况下会导致任意代码执行。

CVE-2021-28216是TianoCore EDK II BIOS(UEFI的参考实现)中的固定指针漏洞,允许攻击者提升权限并执行任意代码。CVE-2022-40134是SMI设置Bios密码SMI处理程序中的信息泄漏漏洞,允许攻击者读取SMM内存。CVE-2022-40135是智能USB保护SMI处理程序中的信息泄漏漏洞,允许攻击者读取SMM内存。

CVE-2022-40136是SMI处理程序中的信息泄漏漏洞,用于通过WMI配置平台设置,使攻击者能够读取SMM内存。CVE-2022-40137是WMI SMI处理程序中的缓冲区溢出,使攻击者能够执行任意代码。American Megatrends是安全增强漏洞,没有CVE编号。

SMM(Ring-2)是UEFI固件的一部分,提供系统范围的功能,如低级硬件控制和电源管理。对SMM的访问可以扩展到操作系统和RAM以及存储资源。这就是为什么AMD和Intel都开发了SMM隔离机制,来保护用户数据免受低级威胁的影响。

联想已修复受影响产品的最新BIOS更新中的问题。自2022年7月和8月发布以来,大多数发布的补丁都可用。预计将在9月底和10月底之前发布更多补丁,而一小部分型号将在明年更新。

安全公告中包含受影响的计算机型号和解决每个漏洞的BIOS固件版本的完整列表,以及每个型号的下载门户的链接。或者联想电脑所有者可以导航到“驱动程序和软件”门户,按名称搜索产品,选择“手动更新”,然后下载最新的可用BIOS固件版本。

参考来源:BleepingComputer http://985.so/bhw0m

第二章 国外关键信息基础设施安全动态

(一)KEPServerEX产品存在严重漏洞影响多家工业自动化供应商

Claroty研究人员发现,KEPServerEX产品中存在两个严重漏洞,影响多家主要工业自动化供应商。这些漏洞可能允许攻击者通过向目标系统发送特制的OPC UA消息来使服务器崩溃、获取数据或远程执行任意代码。

PTC的Kepware KEPServerEX产品是一个平台,旨在通过单一用户界面连接、管理、监视和控制各种工业自动化设备和软件。该产品使用OPC工业互操作性标准。

这两个漏洞编号为CVE-2022-2848和CVE-2022-2825,影响PTC的多个ThingWorx产品。此外安全漏洞还影响了罗克韦尔自动化的KEPServer企业版、GE数字工业网关服务器(IGS)、以及Software Toolbox的TOP Server产品,这些产品都依赖于KEPServerEX OPC UA引擎。

美国CISA对此发布了公告,向组织通报这些漏洞。CISA表示,PTC和其他受影响的供应商已经发布了应该解决这些问题的更新。易受攻击的产品在全球范围内的多个行业中使用。除了建议公司安装供应商补丁外,CISA还分享了一些防止针对工业控制系统(ICS)的攻击的通用建议。

发现该漏洞的Claroty研究人员之一Uri Katz表示,“OPC服务器通常位于OT网络的中心,它们连接到工程环境和实际的物理ICS设备。在运行OPC服务器的机器上执行代码使攻击者处于进一步渗透网络的有利位置。”

Katz表示,“简单地使用该漏洞使服务器崩溃不需要特殊权限。在开发有效负载以在服务器上执行代码时,确实需要至少对服务器的匿名权限才能执行代码。任何暴露在公共互联网上且未更新的服务器都可能被利用。”

参考来源:SecurityWeek http://985.so/b4cbq

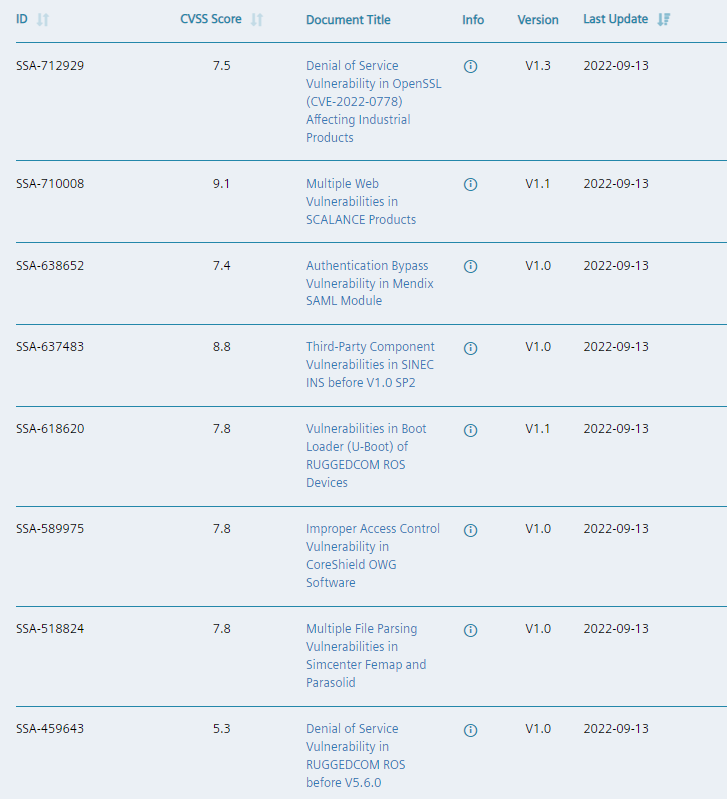

(二)西门子及施耐德修复多个高危漏洞

工业巨头西门子和施耐德电气9月13日补丁星期二共计发布了六份安全公告,涉及30多个安全漏洞,其中一些为高危漏洞。这两家公司均已发布补丁或缓解措施来解决这些漏洞。

西门子共计新发布了五条安全公告,涉及37个漏洞。用于管理网络服务的基于Web的Sinec INS(基础设施网络服务)应用程序中存在第三方组件漏洞。

在产品使用的第三方组件中,共发现了14个中危及高危漏洞,包括BIND、ISC DHCP、OpenSSL、Lodash和Axios。这些漏洞可能允许攻击者引发DoS条件、获取敏感数据、或破坏系统完整性。

西门子还修复了Simcenter Femap和Parasolid产品中的许多漏洞,这些漏洞受到20个与文件解析相关的漏洞影响。攻击者可以通过让目标用户使用带有受影响应用程序的特制文件来利用这些漏洞执行任意代码。

Windows版本的CoreShield单向网关(OWG)软件中修补了一个可用于本地权限提升的高危漏洞。Mendix SAML模块中解决了另一个高危漏洞,可以被用来绕过身份验证。西门子修复了Ruggedcom工业网络设备中的中度DoS漏洞。

施耐德电气新发布了一个安全公告,涉及EcoStruxure Machine SCADA Expert和Pro-face Blue Open Studio产品中的多个高危反序列化漏洞,可能导致任意代码执行、信息泄露或DoS。

参考来源:SecurityWeek http://985.so/b4cz8

(三)在ICS设备上检测到的恶意软件呈上升趋势

卡巴斯基研究发现,2022年上半年在工业控制系统(ICS)计算机上检测到的间谍软件、勒索软件和加密劫持恶意软件越来越多。

网络安全公司卡巴斯基在2022年上半年收集的数据来自受卡巴斯基产品保护的与ICS相关的Windows设备,包括HMI、SCADA系统、历史记录、数据网关、工程工作站、用于管理工业网络的计算机、以及用于开发工业系统软件的设备。

2022年上半年,卡巴斯基产品在近32%的受保护ICS设备上拦截了恶意对象,与前两年大致相同。然而恶意软件家族的总数超过了7,200个,这个数字在过去两年中约为5,000个。恶意脚本和网络钓鱼页面以及恶意文档的增幅最大,大约3个百分点。

根据卡巴斯基的数据,自2020年上半年以来,间谍软件被阻止的设备百分比一直在稳步上升。间谍软件包括木马、后门程序和键盘记录程序。

加密劫持恶意软件也出现了稳步增长,在1.8%的设备上发现了在网络浏览器中运行的恶意加密货币矿工,在2.3%的设备上发现了以可执行文件形式出现的矿工。

勒索软件在0.65%的ICS计算机上被阻止,这是过去几年的最高百分比,比2021年上半年大幅增加。2022年2月是过去两年半以来检测到勒索软件数量最多的月份。

细分区域数据显示,恶意软件检测增长最显著的是中东和拉丁美洲。在最受关注的行业中,楼宇自动化和石油和天然气分别以42.2%和39.6%位居榜首。楼宇自动化系统成为恶意行为者的诱人目标,因为可以被用来访问更有价值的设备。

参考来源:SecurityWeek http://985.so/b4ces

(四)勒索软件组织使用间歇性加密策略逃避检测

Sentinel Labs研究人员发现,越来越多的勒索软件组织正在采用一种新策略,名为间歇性加密,可更快地加密受害者的系统,同时减少被检测和阻止的机会。间歇性加密只加密目标文件的部分内容,而且如果不使用有效的解密程序+密钥,仍然会使数据无法恢复。

例如LockFile勒索软件每隔16个字节加密一次文件,加密过程所需时间仅是完全加密的一半,但仍会永久锁定内容。此外由于加密更温和,依赖于以密集文件IO操作形式检测故障迹象的自动检测工具更有可能失败。

Sentinel Labs研究发现,LockFile勒索软件组织自2021年中期开始使用这一策略,目前Black Basta、ALPHV(BlackCat)、PLAY、Agenda和Qyick等勒索软件组织均采用该策略。勒索软件开发人员越来越多地采用该功能,并大力宣传间歇性加密,以吸引买家或关联公司。

Qyick是用Go编写的,具有间歇性加密功能。Qyick勒索软件的快速是通过使用间歇性加密和勒索软件在Go中实现的,这暗示了当前勒索软件威胁场景中间歇性加密的趋势。

Agenda勒索软件支持多种加密模式,勒索软件组织可以通过加密设置进行配置。三种部分加密模式分别为skip-step、percent和fast。

BlackCat是已知第一个用Rust编程语言编写的勒索软件,通过DDoS攻击威胁受害者、在线泄露数据、以及威胁受害者组织的员工和客户。2022年9月BlackCat勒索软件攻击了意大利国有能源服务公司GSE。

BlackCat支持的不同加密模式,其中大部分实现了间歇加密,包括Full、HeadOnly、DotPattern、SmartPattern、AdvancedSmartPattern、Auto等模式。

与完全加密相比,使用自动文件加密模式加密文件,会显著减少文件加密的时间,加密5GB的文件仅需8.65秒,处理50GB大小的文件时间缩短至1.95分钟。

PLAY勒索软件于2022年6月下旬首次被发现,在2022年8月攻击了阿根廷科尔多瓦法院。PLAY勒索软件不具有可由操作员配置的加密模式。PLAY根据加密文件的大小编排间歇性加密,加密0x100000字节的块,即文件部分。

如果文件大小小于或等于0x3fffffff字节,PLAY勒索软件会加密2个块。如果文件大小小于或等于0x27fffffff字节,PLAY勒索软件会加密3个块。如果文件大小大于0x280000000字节,PLAY勒索软件会加密5个块。

知名的Black Basta勒索软件是从Conti组织的成员演变而来的,采用C++编程语言编写,支持Windows和Linux操作系统。Black Basta也不具备勒索软件运营人员可以配置的加密模式,而是根据被加密文件的大小编排间歇性加密。

如果文件大小小于704字节,则Black Basta加密所有文件内容。如果文件大小小于4KB,则从文件开头开始跳过192字节,Black Basta加密每64字节。如果文件大小大于4KB,则从文件开头开始跳过128字节,Black Basta加密每64字节。

间歇性加密对于勒索软件运营商来说是一个非常有用的工具。这种加密方法有助于规避一些勒索软件检测机制,并更快地加密受害者的文件。鉴于这种加密方法对威胁行为者的重大好处,同时实施起来也很实用,预计间歇性加密将继续被更多勒索软件家族采用。

参考来源:SentinelLabs http://985.so/b4cbm

(五)美国安局发布保护软件供应链指南

美国国家安全局(NSA)、网络安全和基础设施安全局(CISA)和国家情报总监办公室(ODNI)9月1日发布了《开发人员保护软件供应链指南》。

该指南通过持久安全框架(ESF)提供网络安全指导,解决对国家关键基础设施的高优先级威胁。持久安全框架(ESF)是一个由NSA和CISA领导的公私跨部门工作组。

开发人员对软件的安全性负有重要责任。当ESF检查导致SolarWinds攻击的事件时,很明显需要投资来创建一套专注于软件开发人员需求的最佳实践。为开发人员保护软件供应链的创建,旨在帮助开发人员通过行业和政府评估的建议实现安全。该指南整合了已发布的宝贵资源,供开发人员使用。

随着网络威胁继续变得更加复杂,攻击者已经开始攻击软件供应链,而不是依赖于众所周知的漏洞。这种供应链威胁允许恶意行为者在看似未被发现的网络中移动。为了应对这种威胁,网络安全社区需要专注于保护软件开发生命周期。

开发人员将从NSA和合作伙伴处获得有关开发安全代码、验证第三方组件、强化构建环境和交付代码的有用指导。在所有DevOps都成为DevSecOps之前,软件开发生命周期将处于危险之中。

安全性不仅仅适用于开发人员,ESF还将为软件供应商和客户发布指南。

参考来源:NSA http://985.so/b4cu3

(六)针对Linux系统的勒索软件攻击激增

趋势科技研究预测,勒索软件组织将在未来几年越来越多地针对Linux服务器和嵌入式系统。在2022年上半年,针对这些系统的攻击数量同比增长了两位数。

趋势科技威胁情报副总裁Jon Clay表示,“新出现的威胁组织不断发展其商业模式,以更加精确地集中攻击。这就是为什么组织必须更好地映射、理解和保护其不断扩大的数字攻击面。单一、统一的网络安全平台是最佳起点。”

根据趋势科技的数据,趋势科技在2022上半年阻止了630亿次威胁,上半年威胁比2021年同期增加52%,政府、制造业和医疗保健是恶意软件攻击的前三大领域。

对勒索软件即服务(RaaS)攻击的检测在2022年上半年激增。LockBit和Conti等主要威胁行为者的检测数量分别同比增长500%,并且在六个月内检测数量几乎翻了一番。勒索软件即服务模式为勒索软件开发商及其附属公司带来了可观的利润。

新的勒索软件组织不断涌现,2022年上半年最引人注目的是Black Basta,该组织在短短两个月内就攻击了50个组织。尽管中小企业是越来越受欢迎的目标,但许多组织仍坚持攻击大型企业。

勒索软件的主要攻击媒介之一是漏洞利用。趋势科技的零日倡议在今年上半年发布了944个漏洞的公告,同比增长23%。发布的严重漏洞公告数量同比飙升400%。

APT组织通过使用广泛的基础设施和组合多种恶意软件工具,继续改进其方法。检测数量增加了10倍,再次证明了威胁行为者越来越多地将Emotet整合为其精心策划的网络犯罪行动的一部分。

令人担忧的是,威胁行为者能够比供应商发布补丁更新以及客户修补漏洞更快地将这些漏洞武器化。

随着混合工作场所扩展其IT环境,未修补的漏洞增加了不断增长的数字攻击面,许多组织都在努力安全地进行管理。超过五分之二(43%)的全球组织认为它正在“逐渐失控”。

鉴于第三方利用错误配置的环境和使用基于云的加密挖掘和云隧道等新技术的持续威胁,云可见性尤为重要。后者经常被威胁行为者滥用来路由恶意软件流量或托管网络钓鱼网站。

参考来源:TrendMicro http://985.so/b4cq3

(七)Flexlan设备存在严重安全漏洞影响飞机WiFi设备

Necrum安全实验室研究人员Thomas Knudsen和Samy Younsi发现,日本公司Contec制造的Flexlan FX3000和FX2000系列无线LAN设备中存在两个严重漏洞。Contec公司专门从事嵌入式计算、工业自动化和物联网通信技术。

其中一个漏洞CVE-2022-36158与隐藏网页有关,该网页可用于在具有root权限的设备上执行Linux命令。设备的基于Web的管理界面不提供指向此隐藏页面的链接。

研究人员在文章中解释表示,“从这里我们可以访问所有系统文件,还可以打开telnet端口,并拥有设备的完全访问权限。”

第二个漏洞CVE-2022-36159与后门账户和使用弱硬编码密码有关。研究人员发现了一个带有默认硬编码密码的root用户账户,该密码可能是为维护目的而设计的。密码以哈希形式存储,但很快被专家破解。攻击者可以使用此账户来控制设备。

Contec表示,其Flexlan无线LAN设备非常适合用于配电系统、工厂、办公室和嵌入式设备。然而研究人员表示,它们通常在飞机上用作Wi-Fi接入点,乘客可以使用这些接入点连接到互联网和机上服务。

飞机制造商和机上娱乐系统供应商一直坚持认为,由于系统隔离,对乘客可访问系统的黑客攻击不会对飞行控制和安全构成风险。然而恶意行为者仍然可以发现这些类型的漏洞很有用。

Younsi表示,这些漏洞可能会被乘客利用,因为易受攻击的界面是可以访问的,例如攻击者可以收集其他乘客的数据,或将恶意软件发送到他们的设备。

研究人员解释表示,“我们可以想象这样一种场景,恶意行为者可以通过在路由器中上传自己的证书来欺骗HTTPS流量,从而以明文形式查看所有请求。另一种情况是将流量重定向到恶意APK或iOS应用程序,以感染每位乘客的手机。”

Contec在公告中表示,“如果恶意攻击者利用此漏洞,则可能存在数据剽窃、伪造和恶意程序破坏系统的可能性。”这些漏洞与开发人员可以用来执行系统命令的私有网页有关,并且该页面与用户可用的设置页面没有链接。

FX3000系列的固件版本1.16.00和FX2000系列设备的固件版本1.39.00解决了这些漏洞。美国CISA最近确实发布了一份报告,关于Contec医疗设备中的漏洞,但尚未发布有关Flexlan问题的报告。日本JPCERT/CC在本月发布了一份公告。

受影响的设备不仅在飞机上使用。日本医疗电子设备制造商日本光电(Nihon Kohden)最近发表声明,向客户通报这些漏洞,称正在调查对其产品和系统的影响。

参考来源:SecurityWeek http://985.so/b4cp0

(八)阿根廷立法机构遭受勒索软件攻击

阿根廷首都布宜诺斯艾利斯立法机关宣布,其内部操作系统遭受攻击,WiFi连接中断。

布宜诺斯艾利斯立法机构在推特账号中表示,攻击始于9月11日周日,并摧毁了大楼的WiFi网络以及其他系统。“我们迅速采取了必要措施,以确保工作的连续性,没有中断议会工作。”

9月13日周二立法机构表示,他们计划恢复WiFi网络,并慢慢让其系统重新上线。“我们正在与相关领域和该领域的专家合作,以尽快使所有流程恢复正常状态。”

该事件已报告给阿根廷的几个执法机构。截至周二下午,立法机关的网站仍处于关闭状态。目前没有勒索软件组织对该事件负责,但在过去一年中,有多个组织针对中美洲和南美洲政府进行攻击。

阿根廷科尔多瓦司法机构在上个月遭到勒索软件组织的攻击,而就在两周前,智利网络安全事件响应小组表示,某政府机构正在处理针对该组织的微软工具和VMware ESXi服务器的勒索软件攻击。

与此同时,多米尼加共和国宣布,在其一个部门于8月26日遭受攻击,并拒绝支付赎金。勒索软件组织于4月攻击了里约热内卢的财政部长,并在5月攻击了哥斯达黎加政府。还有其他一些传闻中的针对南美国家的袭击事件从未得到证实。

参考来源:TheRecord http://985.so/bhwf5

(九)北约机密文件在暗网出售

有威胁行为者声称,从葡萄牙武装部队总参谋部(EMGFA)窃取了北约机密文件,并在暗网出售。

葡萄牙武装部队总参谋部(EMGFA)是葡萄牙的最高军事机构,负责葡萄牙武装部队的规划、指挥和控制。

据新闻媒体Diario de Noticias报道,“由总参谋长席尔瓦·里贝罗上将指挥的武装部队总参谋部(EMGFA)成为了长期史无前例的网络攻击的目标,导致北约机密文件外泄。”

该通讯社消息人士认为,这是极端严重的安全漏洞,北约向葡萄牙发送的数百份秘密和机密文件正在暗网上出售。

其中一位消息人士解释表示,“这是一次持续时间很长且无法检测到的网络攻击,通过编程为检测此类文件的机器人程序,这些文件后来分几个阶段被删除。”

威胁行为者发布了被盗文件的样本,作为黑客攻击的证据。美国信息服务部发现了这些文件,并立即向美国驻里斯本大使馆发出警报,并警告葡萄牙当局。

该网站表示,“北约将要求葡萄牙政府做出解释和保证,下周他们应该代表安东尼奥·科斯塔前往布鲁塞尔的北约总部,在北约安全办公室与负责数字化和行政现代化的国务秘书马里奥·坎波拉戈和该办公室总干事举行高级别会议。”

国家安全办公室(GNS)和葡萄牙国家网络安全中心对该事件展开调查,以确定数据泄露的程度。根据初步调查,这些文件是从EMGFA、秘密军队(CISMIL)和国防资源总局的系统中窃取的。调查人员发现,机密文件传输的安全规则已被破坏,威胁行为者能够访问军事通信综合系统(SICOM),并接收和转发机密文件。

葡萄牙总理安东尼奥·科斯塔的发言人强调,“盟国之间在信息安全方面的信息交流在双边和多边层面是永久性的。每当怀疑信息系统网络的网络安全受到威胁时,都会对情况进行广泛分析,并实施旨在提高网络安全意识和正确处理信息以应对新型威胁的所有程序。纪律和刑法自动决定采用适当的程序。”

参考来源:SecurityAffairs http://985.so/bhbud

(十)伊朗APT组织DEV-0270利用BitLocker加密设备

微软安全威胁情报研究人员发现,与伊朗有关联的APT组织DEV-0270正在滥用BitLocker Windows功能来加密受害者的设备。

DEV-0270又名Nemesis Kitten,是伊朗威胁行为者PHOSPHORUS旗下的一个组织,曾发起多次勒索软件攻击。

DEV-0270组织利用高危漏洞来获得对设备的初始访问权限,还广泛使用非本地二进制文件(LOLBIN)来获取凭据。研究人员观察到滥用内置BitLocker工具来加密受感染设备上的文件。

微软分析显示,“在许多观察到的DEV-0270实例中,攻击者通过利用Exchange或Fortinet中的已知漏洞CVE-2018-13379获得访问权限。对于Exchange,最常见的漏洞利用是ProxyLogon,这凸显了修补面向互联网的设备中的高危漏洞的必要性,因为即使在更新提供了修复之后,该组织甚至在最近也继续成功地利用这些漏洞。虽然有迹象表明DEV-0270试图利用Log4j2漏洞,但微软尚未观察到这种针对客户部署勒索软件的活动。”

DEV-0270通常通过将Web Shell注入易受攻击的Web服务器上的特权进程,来获得对管理员或系统级权限的初始访问权限,或者创建或激活用户账户,以向其提供管理员权限。

在某些攻击中,初始访问和赎金记录之间的时间大约为两天。该组织要求8,000美元用于解密密钥,如果受害者拒绝支付赎金,会试图通过出售被盗数据来赚钱。

为了在受感染的网络中保持持久性,DEV-0270添加或创建一个新用户账户,即密码为P@ssw0rd1234的默认账户。攻击者修改注册表以允许设备的远程桌面(RDP)连接,在防火墙中添加规则以允许RDP连接,并将用户添加到远程桌面用户组。威胁行为者使用计划任务来维护对设备的访问。

微软报告表示,“已经看到DEV-0270使用setup.bat命令启用BitLocker加密,这会导致主机无法运行。对于工作站,该组织使用DiskCryptor,这是一种适用于Windows的开源全盘加密系统,允许对设备的整个硬盘驱动器进行加密。该组织从RDP会话中删除DiskCryptor,并在启动时开始加密。这种方法确实需要重新启动才能安装,并再次重新启动以锁定对工作站的访问。”

微软还提供了有关DEV-0270的详细信息,该组织似乎由一家公司使用两个公开名称运营,即Secnerd和Lifeweb。DEV-0270和两家公司之间存在多个基础设施重叠。两家公司还与位于伊朗卡拉季的Najee技术公司有关联。该组织的目标通常是机会主义的,扫描互联网,以查找易受攻击的服务器和设备。

参考来源:SecurityAffairs http://985.so/bh9b4

(如未标注,均为天地和兴工业网络安全研究院编译)

相关信息