关键信息基础设施安全动态周报【2020年第28期】

发布时间:

2020-07-17

来源:

作者:

访问量:

147

目 录

第一章 国内关键信息基础设施安全动态

(一)数十种C-Data光纤宽带设备中存在后门

(二)关键信息基础设施安全保护条例今年将审议

第二章 国外关键信息基础设施安全动态

(一)德国Rittal公司多款产品存在严重漏洞

(二)加拿大金斯顿皇家军事学院遭受网络攻击致网络中断

(三)思科小型企业路由器中存在严重漏洞

(四)阿塞拜疆黑客泄露亚美尼亚军事机构文件及公民个人信息

(五)黑客组织Ghost Squad Hackers攻击欧洲航天局ESA网站

(六)美国CIA秘密策划针对APT34及FSB的攻击

(七)特朗普承认在2018年授权对俄罗斯机构发起网络攻击

(八)美国特勤局成立网络欺诈工作队

(九)以色列供水设施再次遭受网络攻击

(十)IOT僵尸网络Mirai的新变体利用Comtrend路由器中的命令注入漏洞

(十一)伊朗国家黑客泄露其服务器40GB文件

(十二)黑客入侵安全公司DataViper服务器窃取数十亿用户信息

(十三)俄罗斯组织APT29企图窃取多国新冠病毒疫苗研究成果

(十四)英国和丹麦将互联互通共享765公里可再生电力

第一章 国内关键信息基础设施安全动态

(一)数十种C-Data光纤宽带设备中存在后门

安全研究人员发现,中国厂商C-Data有29台光纤到户(FTTH)光纤线路终端(OLT)设备受到后门的影响。

该公司的OLT可在各种品牌下购买,包括Bly、OptiLink、V-SOL CN和C-Data,为众多客户机提供连接(在某些情况下可达1024个),其中一些受影响的设备甚至支持多个万兆上行链路。

安全研究人员Pierre Kim和Alexandre Torres 发现 FD1104B和FD1108SN OLT受多个漏洞的影响,包括可从WAN和FTTH LAN接口访问的telnet服务器。后门凭证在固件版本(识别的对包括suma123/panger123、guest/[empty]、root/root126、debug/debug124)和供应商之间存在差异,但它们确实提供了对受影响设备的访问。

研究人员还发现,通过后门访问OLT的攻击者可以通过命令行界面(CLI)提取管理员凭据。然后,攻击者可以利用正在工作的CLI访问权限以根用户身份执行命令,并使用嵌入式Web服务器来过滤信息。

在调查过程中,研究人员发现,在设备上运行并可从广域网接口访问的telnet服务器可能被滥用来远程重启设备,而无需进行身份验证。

此外,他们还发现,无需身份验证就可以提取web和telnet凭据以及SNMP社区,并且凭据以明文形式存储。用于存储密码的加密算法使用硬编码值的XOR,远程管理不支持SSL/TLS连接。

通过静态分析,研究人员确定了其他受影响的模型,即72408A,9008A,9016A,92408A,92416A,9288、97016、97024P,97028P,97042P,97084P,97168P,FD1002S,FD1104,FD1104S,FD1104SN,FD1204S-R2,FD1204S-R2,FD1204S-R2 FD1204SN-R2,FD1208S-R2,FD1216S-R1,FD1608GS,FD1608SN,FD1616GS,FD1616SN和FD8000。

这些漏洞是在2019年12月发现的,研究人员决定本周公开披露他们的发现,因为他们认为一些后门是“供应商故意设置的”。

天地和兴工业网络安全研究院编译,参考来源:SecurityWeek http://dwz.date/b6rC

(二)关键信息基础设施安全保护条例今年将审议

国务院办公厅7月8日印发《国务院2020年立法工作计划》,其中涉及多个网络安全法律法规,包括提请全国人大常委会制定未成年人网络保护条例、审议关键信息基础设施安全保护条例等。

国务院2020年立法项目作出安排:围绕坚持和完善繁荣发展社会主义先进文化的制度,巩固全体人民团结奋斗的共同思想基础,提请全国人大常委会审议著作权法修订草案,制定未成年人网络保护条例,修订水下文物保护管理条例。文化产业促进法草案预备提请全国人大常委会审议。围绕坚持和完善共建共治共享的社会治理制度,保持社会稳定、维护国家安全,提请全国人大常委会审议治安管理处罚法修订草案、安全生产法修正草案、海上交通安全法修订草案、监狱法修订草案,制定社会组织登记管理条例、关键信息基础设施安全保护条例、无人驾驶航空器飞行管理暂行条例,修订地名管理条例。

其中,网信办拟起草《未成年人网络保护条例》,网信办、工业和信息化部、公安部拟起草《关键信息基础设施安全保护条例》。

本文版权归原作者所有,参考来源:中国政府网 http://dwz.date/b6qE

第二章 国外关键信息基础设施安全动态

(一)德国Rittal公司多款产品存在严重漏洞

奥地利网络安全公司SEC Consult发现,德国Rittal公司生产的CMC III工业和IT监视系统、LCP CW冷却系统、配电单元(PDU)的整个产品组合都受到六种漏洞的影响,受影响的产品均使用相同的基本固件。

Rittal已于1月下旬获悉此漏洞,并且已发布受影响产品的补丁程序(PDU除外)。SEC Consult表示,由于厂商准备发布新产品,目前尚不清楚这些设备是否会得到修复。SEC Consult已将这些漏洞描述为严重漏洞,可利用这些漏洞绕过限制、获得提升的权限并执行任意命令。

其中一个漏洞与命令行界面(CLI)菜单有关,在该菜单中,用户可以在通过SSH连接到设备时对其进行配置。攻击者可以避开菜单,使用用于SSH登录的帐户访问整个文件系统,这对于进行进一步攻击很有用。

SEC Consult研究人员还发现,任何经过身份验证的用户都可以读取和修改重要的操作系统文件,如/etc/dow和/etc/passwd。例如,对设备具有低权限访问权限的攻击者可以修改影子文件以将权限提升到root。

研究人员还注意到,这些设备对root帐户使用相同的密码。这是根据影子文件中包含的密码哈希确定的,但哈希尚未被破解,这就是为什么供应商说它不能被利用。

Rittal产品还受到Web界面中的命令注入漏洞的影响,特别是NTP服务器IP地址设置。具有管理员特权的攻击者可以利用此特权以root用户权限执行命令。

另一个问题是Web服务器以root权限运行,这意味着此类命令插入漏洞将允许攻击者将权限提升为整个设备的root权限。还发现Rittal产品使用了过时的第三方软件版本,包括OpenSSL和Linux内核,这些软件可能包含严重的漏洞。

SEC Consult仅发布了针对命令插入漏洞的概念验证(PoC)代码,因为这是所有受影响产品中唯一修复的问题。

受影响的设备通常无法从互联网进行访问,但是Shodan发现了一些暴露于互联网的设备,这些设备可能是有意为之或由于配置错误而可以访问的。

有权访问目标设备的攻击者可以利用命令插入漏洞获得根权限。虽然攻击需要访问产品的管理面板,但攻击者可以尝试使用默认凭据获取此访问权限。这些默认凭证(如ADMIN-ADMIN和PDU-PDU)在产品文档中提到,并且SEC咨询在其测试过程中发现,在大多数情况下默认值没有更改。

攻击者还可以尝试使用默认管理员用户名通过SSH登录,并暴力破解超级用户密码。SEC Consult解释说,然后他们可以使用su(替代用户)命令来提升权限。

天地和兴工业网络安全研究院编译,参考来源:SecurityWeek http://dwz.date/b6g3

(二)加拿大金斯顿皇家军事学院遭受网络攻击致网络中断

位于加拿大安大略省金斯敦的皇家军事学院(RMC)于7月3日发现,其遭受了神秘的网络攻击,致使该校的在线网络暂时瘫痪。此前加拿大其他军事训练学校也遭受了网络攻击,分别为魁北克的RMC Saint-Jean、多伦多的加拿大部队学院、罗伯特奥西德研究院首席准尉。皇后大学计算机系教授大卫·斯基里康表示,似乎该校所有的核心系统都遭受了攻击。

根据RMC工程学院院长兼软件工程副教授Greg Phillips在7月6日发布的博客文章,该恶意软件利用安全漏洞进行自我安装,然后对磁盘内容进行加密,从而使其无法访问。斯基里康表示,“RMC已经关闭了所有功能,因此感染不会传播。这似乎是外部发生的事情。”

Phillips将该事件认定为勒索软件攻击,黑客要求付费以恢复被破坏网络上的内容,但斯基利康表示,这一消息尚未得到证实。他表示,“我认为我们不确定它是否是勒索软件。更为有趣的问题是:是否要求他们支付赎金?如果不是这样,那可能是其他一些国家使加拿大政府难堪而不是为了赚钱。”

尽管问题仍然存在,但Phillip在RMC计算机网络上向其他用户的指示对事件的严重性毫不怀疑。其在更新中写道:“不要对连接到RMC网络的计算机做任何事情。请勿开启,请勿关闭,请勿重新启动,请勿尝试登录以及请勿连接外部驱动器或USB闪存盘。这些措施中的任何一种都可能使情况恶化。”

Phillips表示,学院的核心服务将在接下来的几天内重新上线,一次恢复一点,但完全恢复可能需要数周时间。在最好的情况下,该学院的数据将不受影响,教师将恢复工作,好像什么也没发生。在最坏的情况下,数据将是不可恢复的,教师将不得不依靠他们拥有的任何备份。“如果我们特别幸运,则有可能恢复加密的数据。但是这需要时间。”

加拿大RMC学院信息服务和共享服务部门正在与加拿大部队网络运营中心的一个团队合作,该团队已派往金斯敦提供协助。Phillips还指出,RMC计算机安全实验室的成员正在提供咨询支持。

天地和兴工业网络安全研究院编译,参考来源:Kingston ist http://dwz.date/b5x4

(三)思科小型企业路由器中存在严重漏洞

思科7月15日发布安全公告,以告知一些关键漏洞,这些漏洞可被远程利用,来破解不再出售的小型企业路由器和防火墙。

一个高危漏洞为CVE-2020-3330,CVSS评分为9.8,会影响Cisco Small Business RV110W Wireless-N VPN防火墙,它允许远程未经身份验证的攻击者通过连接来完全控制设备使用默认和静态密码。

另一个高危漏洞CVE-2020-3323影响小型企业RV110W,RV130,RV130W和RV215W路由器。它允许远程黑客通过向其发送特制的HTTP请求,从而以root特权在目标设备上执行任意代码。剥削不需要身份验证。

思科在小型企业路由器中修复的第三个漏洞是CVE-2020-3144,可以通过向设备发送恶意HTTP请求来利用该漏洞绕过身份验证并以管理员权限执行任意命令。RV110W Wireless-N VPN防火墙和RV130 VPN,RV130W Wireless-N多功能VPN和RV215W Wireless-N VPN路由器受到影响。

最后一个漏洞CVE-2020-3331影响RV110W Wireless-N VPN防火墙和RV215W Wireless-N VPN路由器。远程攻击者可以通过发送目标设备恶意请求,而无需身份验证即可利用它以root特权执行任意代码。

受影响的路由器和防火墙思科不再出售,但显然这些设备还没有达到终止支持的年龄,因此该公司仍在修补它们。

此次发布了针对影响思科Prime License Manager(PLM)软件的关键特权升级漏洞的补丁程序。具有有效用户名的攻击者可以在系统上获得管理员特权。

思科还告知客户有关影响其SD-WAN解决方案和某些小型企业路由器的高严重性漏洞补丁程序的可用性。可以利用这些缺陷从目标系统获取敏感文件,发起DoS攻击以及执行任意代码或命令。尽管无需身份验证即可远程利用某些高严重性问题,但其中一些漏洞需要身份验证和/或访问目标系统或网络。

没有证据表明这些漏洞中的任何漏洞已被恶意攻击利用,并且在思科发布修补程序之前,似乎都没有公开披露这些漏洞。

F-Secure在周三透露,它已识别出两台伪造的Cisco交换机,对伪造设备的分析导致发现了一个漏洞,该漏洞似乎也影响了正版Cisco设备。思科已经发起了一项调查,并承诺将其调查结果告知客户。

天地和兴工业网络安全研究院编译,参考来源:SecurityWeek http://dwz.date/b633

(四)阿塞拜疆黑客泄露亚美尼亚军事机构文件及公民个人信息

信息安全专家Samvel Martirosyan于7月8日发表声明表示,在过去三天内,阿塞拜疆黑客在网络上泄露了包括军事人员在内的数百名亚美尼亚公民的护照数据以及与国家军事单位有关的文件。

Martirosyan指出,在过去的一个月里,感染新冠病毒的亚美尼亚公民的个人信息已六次泄漏到网络中。然而,犯罪分子掌握的信息可能比他们公布的信息要多得多。

这是一种极其危险的情况,因为文件中包含诸如军事单位的车辆数量之类的信息,并且攻击者可以使用护照数据来发放贷款。

Martirosyan认为,阿塞拜疆黑客主要利用电子邮件来获取官方信息,这是由于亚美尼亚人民的计算机知识水平较低。这些信息的很大一部分是通过个人电子邮件发送的,黑客可以轻松地对其进行黑客攻击。为了解决该问题,专家建议就如何使用信息和培训人员制定明确的说明。

国家安全局(NSS)指出,他们没有有关上次数据泄漏的信息,但确认了前两个数据的事实。

早些时候,众所周知,阿塞拜疆黑客再次发布了感染了新冠病毒的亚美尼亚公民的数据。6月24日,发布了两个包含名称、地址和手机的文件,但没有护照数据。两周前,阿塞拜疆黑客公布了大约3500名确诊冠状病毒感染的亚美尼亚公民以及与患者接触的居民数据。NSS表示,“其中一个区域门诊医疗中心的电子邮件被黑客入侵,并有人试图提取信息。”

天地和兴工业网络安全研究院编译,参考来源:ehackingnews http://dwz.date/b5zB

(五)黑客组织Ghost Squad Hackers攻击欧洲航天局ESA网站

一个名为Ghost Squad Hackers的黑客组织近日攻击了欧洲航天局ESA的网站https://business.esa.int/。该组织表示,他们此次攻击不是针对性的,只是出于娱乐的目的使该网站拒绝访问。

该组织成员s1eg表示,“我们是黑客主义者,我们通常会为与激进主义有关的多种原因进行黑客攻击,而这次攻击纯粹是问了好玩。”

该组织声称多年来入侵了许多组织和政府机构,包括美国军方、欧盟、华盛顿特区、以色列国防军、印度政府和一些中央银行。该小组似乎主要集中于针对政府机构的行动。

关于攻击的更多细节,该黑客解释,他们利用服务器中的服务器端请求伪造(SSRF)远程代码执行漏洞,然后获得了对business.esa.int域的访问权并对其进行了破坏。

服务器端请求伪造(SSRF)是一个网络安全漏洞,允许攻击者导致服务器端应用程序来进行HTTP请求到攻击者指定的任意域。在典型的SSRF示例中,攻击者可能导致服务器重新连接到自身,或组织基础结构中的其他基于Web的服务或外部第三方系统建立连接。

成功的SSRF攻击通常会导致易受攻击的应用程序本身或应用程序可以与之通信的其他后端系统上的未经授权的操作或对组织内数据的访问。在某些情况下,SSRF漏洞可能允许攻击者执行任意命令。

该黑客组织表示,他们的行为不是出于政治原因,还强调他们对泄漏数据没有任何兴趣。他们的目的是破坏网站,以表明该网站是容易受到攻击的。Ghost Squad Hackers并未尝试将问题报告给ESA。

天地和兴工业网络安全研究院编译,参考来源:securityaffairs http://dwz.date/b53m

(六)美国CIA秘密策划针对APT34及FSB的攻击

雅虎新闻独家报道称,美国中情局CIA在全球范围内策划了至少12起黑客攻击行动,包括针对APT34和FSB的黑客攻击。

2018年,美国总统特朗普赋予中央情报局(CIA)更多权力,对包括伊朗和俄罗斯APT组织和情报机构在内的敌对威胁行为体进行秘密进攻性网络行动。

这项活动由总统秘密授权,使间谍机构在其开展的各种行动和针对谁的行动上都有了更多的自由,从而取消了先前政府实施的许多限制。特朗普总统扩大中情局的权力,中情局参与了攻击性网络行动以及监视和数据收集活动。

这项由美国国家安全委员会(National Security Council)推动、中情局(CIA)精心制定的总统指令,重点是在网络空间进行秘密行动的可能性。

美国网络间谍的目标是对网络空间的侵略和危险行为负责的敌对国家,如中国、伊朗、朝鲜和俄罗斯。

报告中援引的另一名官员明确将这些掩护行动与“黑客入侵”的概念联系起来。

雅虎新闻的报道将几项活动与中情局的秘密行动联系起来,包括:

·伊朗APT 34(又名石油钻井APT集团)使用的工具在Telegram上泄露(2019年3月)。

·电报泄露了与伊朗伊斯兰革命卫队有关联的三家伊朗银行客户1500万张借记卡的详细信息(2019年11月)。

·在Telegram上捣毁伊斯兰革命卫队(IRGC)特工。中央情报局的网络间谍被怀疑泄露了伊朗特工的网上个人详细信息,包括全名,家庭住址,电话号码和社交媒体资料。

·俄罗斯联邦安全局(FSB)承包商SyTech遭到黑客入侵,以及有关内部项目的数据被盗。根据俄罗斯媒体的说法,SyTech自2009年以来一直与FSB合作,特别是他们为FSB部门71330和合作伙伴Quantum的多个项目做出了贡献。

尽管消息人士不愿透露中情局是否是伊朗泄密的幕后黑手,但调查结果将中情局的权限扩大到金融机构,例如泄露银行卡数据的行动,代表着美国网络行动的显著升级。前官员表示,在上届政府中,财政部高级官员成功地反对泄露或抹杀银行业数据,因为这可能会破坏全球金融体系的稳定。中情局一直知道这些行动是一种选择,但总是太远了。

中情局官员赞扬特朗普将其定义为“必要改革”以提高中情局能力的决定。

天地和兴工业网络安全研究院编译,参考来源:SecurityAffairs http://dwz.date/b6vF

(七)特朗普承认在2018年授权对俄罗斯机构发起网络攻击

美国总统特朗普承认,2018年美国网络军队对俄罗斯一家公司发动了网络攻击,据信这家公司是一些重大造谣活动的幕后黑手,其中包括旨在影响选举的造谣活动。

据《华盛顿邮报》报道,攻击的目标是总部位于圣彼得堡的互联网研究机构(IRA),该机构被怀疑是克里姆林宫安排的虚假宣传活动的来源。攻击发生在2018年2月,由美国网络司令部在美国国家安全局的支持下发动,美国黑客使该公司下线。

攻击是为了干扰2018年中期选举而发起的,与2016年总统选举相似。针对IRA的行动是由特朗普总统授权的,特朗普还声称Barack Obama总统在2016年总统大选之前没有采取任何行动来制止俄罗斯的虚假宣传运动。

虽然众所周知,美国确实在进行进攻性的网络行动,但政府承认具体攻击的情况很少见。

2018年2月,特别检察官Robert Mueller指控13名俄罗斯国民篡改2016年总统选举,并指控他们阴谋反美。根据检察官的调查结果,互联网研究机构和这13名俄罗斯人早在2014年就开始针对美国。俄罗斯国民利用窃取的美国身份和当地电脑基础设施影响2016年总统大选,该组织故意诋毁候选人克林顿支持特朗普。

天地和兴工业网络安全研究院编译,参考来源:security affairs http://dwz.date/b6cj

(八)美国特勤局成立网络欺诈工作队

美国联邦调查局近日在新闻稿中宣布,随着联邦调查人员认识到网络犯罪与传统金融犯罪之间的联系,美国特勤局已经建立了一个打击犯罪的机构。电子犯罪工作队和金融犯罪工作队将合并为网络欺诈工作队(CFTF)。

特勤局称,其任务是预防、侦查和减轻复杂的网络金融犯罪,以逮捕和定罪最有害的罪犯。

自大流行以来,国土安全部下属的特勤局表示,其重点是制止与大流行有关的犯罪活动,并从美国人那里追回赃款。该机构在新闻稿中说,在CFTF模式下进行合作可以改善数据共享和调查技能的开发。

美国特勤局(Secret Service)击破了数百种与冠状病毒相关的在线骗局,调查了网络欺诈案件,制止了销售被盗的COVID-19测试套件,防止了数千万美元的欺诈行为发生,并在全美处于领先地位特勤局在新闻稿中说,努力打击失业支付欺诈。

美国特勤局助理局长Michael D'Ambrosio表示,“新成立的网络欺诈工作队将提供一支专门的代理商和分析人员队伍,接受最新的分析技术培训,并配备最前沿的技术。CFTF与我们的合作伙伴一道,随时准备打击所有基于网络的金融犯罪。”

在合并之前,网络犯罪调查人员需要额外的培训来进行计算机取证调查、考试、追踪互联网地址以及与科技公司合作。与此同时,传统金融犯罪调查人员通过追踪欺诈性电汇、伪造支票和打击假币,努力保护和保护美国的金融基础设施。但是,调查人员在不了解金融和在线行业以及为每个行业提供动力的技术和机构的情况下,无法进行金融或网络犯罪调查。

如今,特勤局在美国拥有42个CFTF办事处,在伦敦设有1个办事处,在罗马设有1个办事处。该机构计划将该网络扩展到全球160个办事处。

天地和兴工业网络安全研究院编译,参考来源:NationalCyberSecurity http://dwz.date/b6ut

(九)以色列供水设施再次遭受网络攻击

Ynet新闻网站7月16日透露,最近发生了两起有关以色列供水设施的网络攻击。其中一次袭击是针对Upper Galilee的水泵,第二次袭击是在Mateh Yehuda地区。水务局证实了这两次袭击,并强调它们并未造成任何损害。

水务管理局表示,事件发生地点是农业部门的两个小型污水设施,由当地集体农场和设施负责人立即修复,没有中断服务或造成实际影响。

该报告是在4月份被认为是伊朗发动的网络攻击之后发布的,该攻击试图渗透到运行以色列农村供水系统的计算机。一个月后,伊朗的一个港口设施成为网络攻击的目标,美国和外国政府官员表示,攻击似乎源自以色列。

2019年12月,伊朗电信部长表示,该国已经化解了一次旨在对政府情报进行间谍活动的网络攻击。

2019年夏天,有报道称美国对伊朗发动了一次秘密的网络攻击。据报道,这次袭击摧毁了伊朗准军事部门用来策划袭击油轮的一个关键数据库,并削弱了德黑兰秘密瞄准波斯湾航运交通的能力。

在2000年代末,Stuxnet计算机病毒破坏了其核站点中成千上万个伊朗离心机之后,伊朗已将其大部分基础设施从互联网断开。

天地和兴工业网络安全研究院编译,参考来源:israel national news http://dwz.date/b63b

(十)IOT僵尸网络Mirai的新变体利用Comtrend路由器中的命令注入漏洞

趋势科技安全研究人员发现,IOT僵尸网络Mirai的新变体中包含一个命令注入漏洞CVE-2020-10173,该漏洞影响了Comtrend路由器。

Mirai 最初于2016年发现,其源代码于同年10月在网上发布,现已成为众多分布式拒绝服务(DDoS)僵尸网络的基础,其中仅在过去的几个月中就出现了数个僵尸网络,其中包括SORA,UNSTABLE和Mukashi。Mirai的每一个变体在目标设备或入侵技术方面都带来了一些新的东西,最新检测到的迭代也是一样。

根据趋势科技安全研究人员称,这是第一个利用CVE-2020-10173的僵尸网络版本,CVE-2020-10173是Comtrend VR-3033路由器中的一个漏洞。该问题是一个经过身份验证的命令注入漏洞,可以被远程攻击者利用,以破坏由路由器管理的网络。针对该漏洞的概念验证(PoC)代码已公开发布,但Mirai变体是尝试全面利用此漏洞的第一个恶意软件。

但是,CVE-2020-10173只是此恶意软件迭代所针对的漏洞之一。实际上,它包含了总共9个漏洞的漏洞利用程序,其中包括Netlink GPON路由器中相对较新的漏洞。该安全漏洞是一个远程代码执行错误,已于今年早些时候被发现,但已被添加到Hoaxcalls僵尸网络的武器库中。

除了这两个漏洞外,新的Mirai变体还针对一系列以前已被其他各种僵尸网络滥用的较旧的安全问题,包括影响LG SuperSign EZ CMS,AVTECH设备,D-Link设备,MVPower DVR,Symantec的漏洞。Web Gateway 5.0.2.8和ThinkPHP。

趋势科技表示,“在此变体的代码中使用CVE-2020-10173表明,僵尸网络开发人员如何继续扩展其武器库以感染尽可能多的目标,并利用未修补设备提供的开放性。特别是新发现的漏洞为网络犯罪分子提供了更好的机会。用户甚至不知道该漏洞是否存在,因此可能在为时已晚之前无法对设备进行修补。”

研究人员指出,影响Comtrend路由器的漏洞可能会被其他DDoS僵尸网络滥用,因为它们倾向于相互复制技术。

天地和兴工业网络安全研究院编译,参考来源:SecurityWeek http://dwz.date/b56h

(十一)伊朗国家黑客泄露其服务器40GB文件

一个有伊朗国家资助的黑客组织意外地暴露了其一台服务器,使研究人员可以访问约40GB的视频和其他与威胁者的行动相关的文件。

该服务器由IBM X-Force事件响应情报服务(IRIS)的研究人员于5月发现,属于组织ITG18、Charming Kitten、Posphorous、APT35和NewsBeef。该设备托管了黑客使用的许多域,由于基本配置错误,因此可以访问三天。

研究人员分析了在服务器上找到的文件,并发现了该小组成员录制的将近五个小时的培训视频。一些视频向观众展示了如何从各种在线帐户中窃取数据,包括联系人,图像和来自相关云存储服务的文件。

ITG18至少从2011年就开始活跃起来,它的目标是广泛的实体,包括世界卫生组织(WHO),政府机构,记者,活动家,甚至总统竞选。

IBM在暴露的服务器上发现的一些视频显示,对美国海军一名成员和希腊海军希腊海军的一名官员进行了成功袭击。视频显示,黑客设法收集了有关两个目标的大量信息,包括媒体文件,个人信息和财务详细信息,并且黑客入侵了数十个受害者的在线帐户。

IBM在博客中说:“IBM X-Force IRIS没有发现这两名军人的专业网络凭证受到损害的证据,而且似乎也没有提供任何专业信息。但是,威胁行动者有可能在军人的个人档案中搜索特定信息,这将使ITG18将其网络间谍活动进一步扩展到美国和希腊海军。”

除两名海军成员外,暴露的文件显示,Charming Kitten还针对一名伊朗裔美国人的慈善家和美国国务院的官员。但是,这些尝试显然失败了。

IBM的研究人员指出,黑客似乎并不介意尝试访问受双因素身份验证保护的帐户。在某些情况下,拍摄培训视频的个人似乎使用了他们创建的账户,在某些情况下,可以看到带有+98国家代码(伊朗国家代码)的电话号码,这使得人们相信ITG18很可能在伊朗境外运营。

不管动机如何,ITG18运营商的错误都让IBM X-Force IRIS获得了宝贵的信息,以了解到这个团队如何能够实现目标,并以其他方式培训其运营商。 IBM X-Force IRIS认为ITG18是一个具有确定威胁的组织,在其运营方面投入了大量资金。尽管多次公开披露和广泛报告其活动,但该集团仍表现出坚持不懈的经营和不断创建新的基础设施。

2019年,微软报告称,它控制了ITG18使用的99个域名,此前他们对黑客提起诉讼,指控他们使用模仿微软和其他公司服务的域名。

天地和兴工业网络安全研究院编译,参考来源:SecurityWeek http://dwz.date/b6zZ

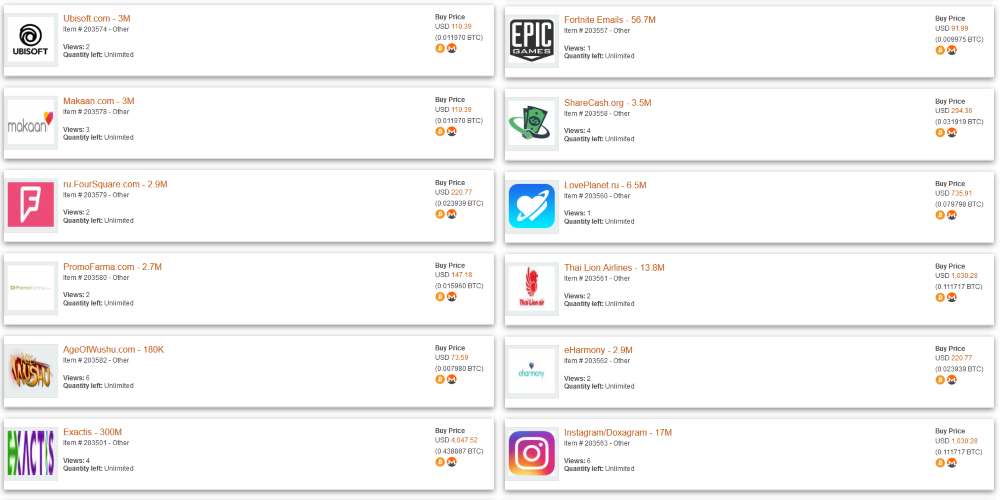

(十二)黑客入侵安全公司DataViper服务器窃取数十亿用户信息

近日,黑客攻击了美国网络安全公司NightLion的数据泄露监视服务DataViper的后端服务器,并从其数据泄漏检测服务中窃取了8200多个数据库,其中包含其他公司泄漏的数十亿用户的信息。

这些数据库是在DataViper内部收集的,DataViper是一家数据泄露监控服务公司,由美国网络安全公司NightLion Security的安全研究员Vinny Troia管理。数据泄漏监视服务是网络安全公司提供的一种常见服务。安全公司扫描暗网、黑客论坛,粘贴站点和其他位置,以收集有关其数据在线泄漏的公司的信息。安全公司在私有后台编译“黑客数据库”,允许客户搜索数据,并在员工数据在线泄露时进行监控,然而,公司本身也遭受安全漏洞的影响。

7月13日,一个名叫NightLion的黑客(即安全公司的名称),通过电子邮件向数十名网络安全记者发送了一个暗网的链接,他们在该暗网中发布了有关黑客的信息。该网站包含一个电子杂志(电子杂志),详细介绍了对DataViper后端服务器的入侵。黑客声称在窃听Troia为DataViper数据泄漏监视服务建立索引的数据库时,已在DataViper服务器中花费了三个月的时间。

黑客还发布了Troia设法在DataViper服务中建立索引的8,225个数据库的完整列表,482个可下载JSON文件的列表,这些文件包含他们声称从DataViper服务器窃取的数据中的样本,并证明他们可以访问DataViper的后端。

此外,黑客还在Empire暗网市场上发布了广告,将DataViper后端发现的50个最大的数据库出售。

黑客列出的8200多个数据库中,大多数是原先就泄露的,这些违规源于几年前发生的入侵事件,并且已经在多个位置被已知并已在线泄漏。

Troia承认黑客可以访问其中一台DataViper服务器。但是,Night Lion Security的创始人说该服务器只是一个测试实例。Troia相信黑客实际上是在出售他们自己的数据库,而不是他们从服务器中窃取的任何信息。他表示,这些数据已经公开了很多年,或者在某些情况下,Troia从泄漏者所在的同一批黑客社区中获得了该数据。

Troia认为泄密者与TheDarkOverlord,ShinyHunters和GnosticPlayers等多个黑客组织有关。所有这些团体都有着多产的黑客历史,是造成数百起漏洞的原因,其中Troia在其DataViper数据库中建立了索引。

天地和兴工业网络安全研究院编译,参考来源:ZDNet http://dwz.date/b57W

(十三)俄罗斯组织APT29企图窃取多国新冠病毒疫苗研究成果

英国国家网络安全中心NCSC 7月16日指控一个黑客组织,试图窃取对潜在冠状病毒疫苗的研究,并且几乎可以肯定该组织是俄罗斯情报部门的一部分。

国家网络安全中心NCSC表示,APT29团体的攻击仍在进行中,到目前为止,目标是包括英国、美国和加拿大的疫苗研究与开发组织。NCSC评估了APT29,也被称为Dukes或Cozy Bear,几乎可以肯定是俄罗斯情报服务的一部分。

外交大臣Dominic Raab对调查结果表示愤慨,这些调查结果与关于组织如何帮助保护自己免受网络攻击的咨询同时发布。

Raab表示:“俄罗斯情报部门的目标是那些与冠状病毒大流行作斗争的人,这是完全不能接受的。当其他国家不计后果地追求自己的私利时,英国及其盟友却在继续努力寻找疫苗,保护全球健康。英国将继续反击那些实施此类网络攻击的人,并与我们的盟友合作,追究肇事者的责任。”

NCSC表示,政府、外交、智囊团、医疗保健和能源集团是主要目标,目的是窃取宝贵的知识产权。

天地和兴工业网络安全研究院编译,参考来源:SecurityWeek http://dwz.date/b6yW

(十四)英国和丹麦将互联互通共享765公里可再生电力

英国和丹麦本月已开始建设世界上最长的电力互联系统,使英国和丹麦可共享电力,并有助于降低碳排放。该项目英国方面本月开始动工,计划在2023年启用换流站。

耗资18亿英镑的Viking Link项目是国家电网公司与丹麦电力系统所有者和运营商Energinet的合资企业。

建成后的1.4GW高压直流(HVDC)电力互连器将是世界上最长的,将在林肯郡的比克芬和日德兰半岛南部的Revsing之间延伸765公里的海底和陆地,以实现清洁能源共享。

国家电网表示,考古和生态调查已经完成了初步的基础工作,但道路工程的开始是该项目的一个重要里程碑。

此类项目越来越受欢迎,作为平衡有时不稳定的可再生能源发电的一种方式,这种能源可能取决于天气等因素。2018年,一个连接比利时和英国能源系统的类似项目启动,耗资6亿英镑,延伸约140公里。

英国国家电网公司(National Grid Ventures)将拥有并运营这条连接线,该公司的项目总监Mike Elmer表示:“Viking Link将在帮助英国电力供应脱碳、实现净零碳能源系统的征程中发挥至关重要的作用。它将使人们获得更清洁、更环保的电力供应,这将使能源更加安全,消费者也能负担得起。”

能源部长Kwasi Kwarteng表示:“该计划不仅将在全县创造本地绿领工作,而且还将加强我们的能源安全,减少消费者的账单,并使我们本土的可再生能源发电机有更大的机会向全世界输出零碳电力。”

一旦完成,互联系统将有能力为150万英国家庭提供可再生能源。 人们希望,到2030年,通过国家电网互联系统进口的电力中,90%将来自零碳源。

天地和兴工业网络安全研究院编译,参考来源:Engineering and Technology http://dwz.date/b6xW

天地和兴,关键信息基础设施,安全周报

相关资讯