-

安全产品

-

-

-

微软超级漏洞来袭

发布时间:

2020-01-15

来源:

作者:

访问量:

48

漏洞背景

北京时间2020年1月15日,美国时间1月14日,微软发布一个重要软件更新,修复Windows中核心加密组件的一个严重安全漏洞。美国国家安全局(NSA)首先发现该漏洞并报送给微软。美国国家安全局网络空间安全处负责人Anne Neuberger 指出,微软核心加密组件的漏洞,动摇了整个网络安全基础设施的信任基础。由此可见,该漏洞的影响力和破坏性相当强大。

根据微软官方给出的消息,该漏洞CVE编号为CVE-2020-0601;位于名为crypt32.dll 的 Windows 组件中,用于处理CryptoAPI 中的证书和加密消息传递功能。攻击者可以通过使用欺骗性的代码签名证书对恶意可执行文件进行签名来利用此漏洞,从而使该文件似乎来自可靠的合法来源。用户将无法知道文件的恶意性,因为数字签名似乎来自受信任的提供程序。成功的利用还可以使攻击者进行中间人攻击,并在与受影响软件的用户连接上解密机密信息。

攻击者还可以以合法受信任的实体形式破坏可信的网络连接并交付可执行代码。信任验证可能会受到影响示例包括:(1)HTTPS连接;(2)签名的文件和电子邮件;(3)作为用户模式进程启动的签名可执行代码。

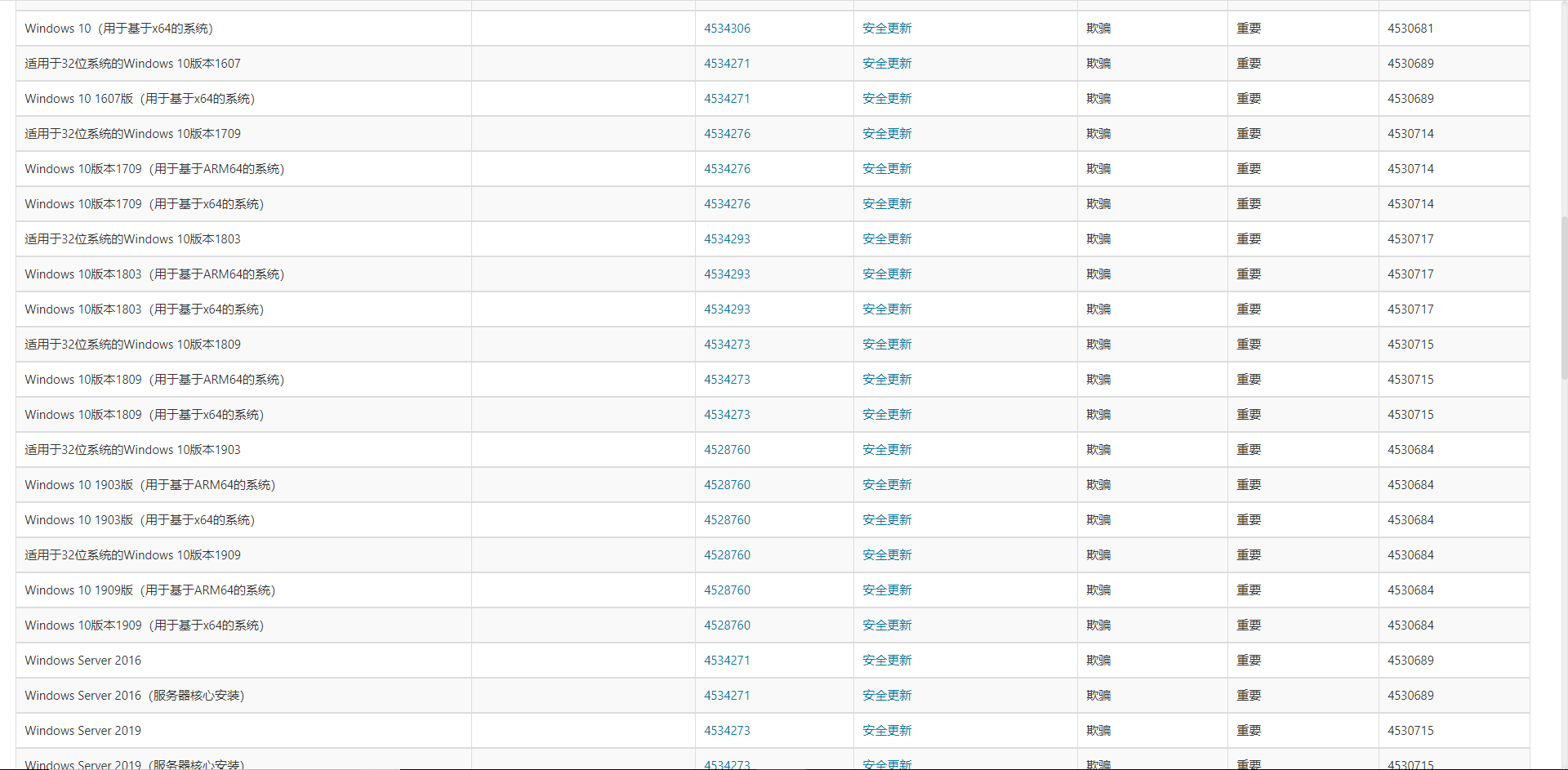

目前微软发布了针对windows10 Windows server2016/2019等版本的补丁。补丁链接如下:https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0601

NSA缓解措施

NSA给出的建议指出,尽快安装微软于今日发布的补丁。如果不可能进行企业范围的自动修补,NSA建议系统所有者优先修补提供基本服务或广泛响应服务的终端。比如:

l 基于Windows的Web设备,Web服务器或执行TLS验证的代理服务器;

l 承载关键基础结构的终端(例如:域控制器、DNS服务器、更新服务器、VPN服务器、IPSec协商)。

此外,还应优先考虑具有高利用风险的终端。比如:

l 直接暴露于互联网的终端;

l 特权用户经常使用的终端。

除此之外,Wireshark之类的数据包捕获分析工具可用于从网络协议数据中解析和提取证书,以进行其他分析。诸如OpenSSL和Windows certutil之类的软件实用程序可用于执行证书的深入分析,以检查恶意属性。

安全建议

由于该漏洞使得恶意软件有了更好的欺骗性,会使得勒索软件,恶意病毒软件有着合法的标识。天地和兴建议用户:

1. 严禁在工业控制系统中的上位机中安装与生产无关的软件;

2. 及时为办公网中受影响主机更新补丁,包含Widows Server2016/2019。务必访问相关指定官网下载,保证补丁来源的可靠性和安全性;

3. 持续监控网络,及时发现异常流量;

4. 目前受该漏洞影响的系统版本只有windows10 、Windows server2016 、Windows2019 并非所有Windows版本,所以也不必过份恐慌,人人自危。

参考来源

微软官方:https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0601

CVE官方:https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-0601

NSA Cybersecurity Advisory,Patch Critical Cryptographic Vulnerability in Microsoft Windows Clients and Servers,2020.01.14

天地和兴,微软,漏洞,工控安全,ICS,关键基础设施,NSA

下一条:

相关资讯

关注我们