关键信息基础设施安全动态周报【2022年第31期】

发布时间:

2022-08-12

来源:

作者:

访问量:

1001

目 录

第一章 国外关键信息基础设施安全动态

(一)思科遭受Yanluowang勒索软件攻击

(二)英特尔CPU架构漏洞AEPIC Leak可泄露敏感信息

(三)英国国家卫生服务NHS 111遭受重大网络攻击导致服务中断

(四)AMD处理器受SQUIP攻击影响泄露敏感数据

(五)丹麦7-11便利店遭受勒索软件攻击

(六)针对工业组织的勒索软件攻击数量下降

(七)GwisinLocker勒索软件可加密Windows和Linux ESXi服务器

(八)NetModule路由器软件存在严重漏洞

(九)美国制裁加密货币平台Tornado Cash

(十)新僵尸网络RapperBot用于暴力破解Linux SSH服务器

(十一)Dark Utilities平台为威胁行为者提供C2服务

(十二)德国工商会遭受大规模网络攻击

第一章 国外关键信息基础设施安全动态

(一)思科遭受Yanluowang勒索软件攻击

思科证实,Yanluowang勒索软件组织在5月下旬入侵了其公司网络,并窃取了内部数据。攻击者窃取的数据包括与受感染员工账户关联的Box文件夹的内容,并不是敏感数据。思科产品或服务、敏感的客户数据及员工信息、知识产权、供应链运营没有受到影响。然而Yanluowang声称窃取了2.75GB数据,包括约3100个文件,包括保密协议、数据转储和工程图纸。

思科安全事件响应(CSIRT)和思科Talos进行的调查显示,威胁行为者在获得了保存在受害者浏览器中的凭据同步的个人Google账户的控制权后,获得了思科员工的凭据。

获得凭据后,攻击者发起语音网络钓鱼攻击,试图诱骗受害者接受攻击者发起的MFA推送通知。在获得MFA推送接受后,攻击者可以在目标用户的上下文中访问VPN。

Cisco Talos发布的分析表示,“通过成功破解一名Cisco员工的个人谷歌账户,用户初步访问了Cisco VPN。该用户已通过Google Chrome启用密码同步,并将其Cisco凭据存储在其浏览器中,从而使该信息能够同步到Google账户。在获取用户凭据后,攻击者试图使用多种技术绕过多因素身份验证(MFA),包括语音网络钓鱼和MFA疲劳,即向目标移动设备发送大量推送请求,直到用户接受,无论是意外地还是只是试图使他们收到的重复推送通知静音。”

攻击者以各种受信任的组织的名义进行了一系列复杂的语音网络钓鱼攻击,试图说服受害者接受攻击者发起的多因素身份验证(MFA)推送通知。攻击者最终成功实现了MFA推送接受,授予他们在目标用户上下文中访问VPN的权限。

据Talos称,一旦攻击者获得初始访问权限,他们就会为MFA注册一系列新设备,并成功通过Cisco VPN的身份验证。然后威胁行为者在登录多个系统之前升级到管理权限。攻击者能够在目标网络中投放多个工具,包括远程访问工具,如LogMeIn和TeamViewer、Cobalt Strike、PowerSploit、Mimikatz和Impacket。

Talos研究人员补充表示,攻击者无法从思科窃取敏感数据。“我们确认,攻击期间唯一成功的数据泄露包括与受感染员工账户关联的Box文件夹的内容。攻击者获得的数据并不敏感。”

思科表示,Yanluowang组织在攻击期间,没有在其网络上部署任何勒索软件。Yanluowang勒索软件组织企图勒索思科,并公布了一份从该公司窃取的文件清单,并威胁如果思科不支付赎金,将泄露所有被盗数据。

思科表示,“虽然我们没有在这次攻击中观察到勒索软件的部署,但使用的TTP与勒索软件前活动一致,这是在受害者环境中部署勒索软件之前通常观察到的活动。观察到的许多TTP与CTIR在之前的交战中观察到的活动是一致的。我们的分析还建议重用与这些先前参与相关的服务器端基础设施。在之前的活动中,我们也没有观察到勒索软件在受害者环境中的部署。”

参考来源:SecurityAffairs http://985.so/bkpb6

(二)英特尔CPU架构漏洞AEPIC Leak可泄露敏感信息

研究人员披露了一种新的英特尔CPU攻击方法,名为AEPIC Leak,该方法可允许攻击者获取潜在的敏感信息。

该研究由罗马第一大学、格拉茨科技大学、CISPA亥姆霍兹信息安全中心、和亚马逊网络服务的研究人员进行。

这种攻击方法被称为AEPIC Leak,拼写为ÆPIC Leak,与高级可编程中断控制器(APIC)有关。该集成的CPU组件负责接受、确定优先级、并将中断分配给处理器。在xAPIC模式下,APIC寄存器通过内存映射I/O(MMIO)页访问。

为了进行ÆPIC Leak攻击,攻击者需要对APIC MMIO的特权访问,即管理员或root访问。据研究人员称,ÆPIC Leak对依赖英特尔软件保护扩展(SGX)技术的应用程序构成重大风险,该技术旨在保护数据免受特权攻击者的侵害。

发现这种攻击方法的研究人员参与了发现影响各种处理器的几种侧信道技术,包括Meltdown和Spectre攻击及其变体。

然而研究人员指出,与Meltdown和Spectre是瞬态执行攻击不同,AEPIC Leak的存在是由于架构错误,导致敏感数据在没有利用任何旁通道的情况下泄露,是“第一个能够在架构上披露敏感数据的CPU漏洞”。

其中一位研究人员表示,由于它不依赖侧通道,因此该攻击非常可靠。

罗马第一大学的Pietro Borrello解释表示,“将enclave应用程序加载到内存中就足以泄露其内容。AEPIC Leaks可以精确定位应用程序,并在不到一秒的时间内完全转储其内存。”

ÆPIC Leak漏洞编号为CVE-2022-21233,是影响Intel CPU的未初始化内存读取问题。英特尔称这是一个与共享资源的不当隔离相关的中危漏洞,并于8月9日发布了公告,并提供了一份受影响产品的清单。

研究人员指出,系统由最新的英特尔CPU驱动的用户可能会受到该漏洞的影响,但不使用SGX的用户不必担心。

研究人员表示,“我们认为ÆPIC Leak仅与英特尔SGX飞地有关。ÆPIC Leak需要访问物理APIC MMIO页面,这只能通过高权限来实现。传统应用程序不必担心ÆPIC泄漏。”

此外虚拟机也不受影响,因为它们无法访问物理内存。研究人员已经检查了英特尔APICv,发现没有受到影响。

针对最近的侧信道攻击推出的缓解措施并不能保护系统免受ÆPIC Leak攻击。相反,英特尔正在提供可解决该漏洞的微码更新和SGX SDK补丁。

研究人员表示,该漏洞可能尚未在野外被利用,但利用该漏洞可能不会在传统日志文件中留下任何痕迹。

参考来源:SecurityWeek http://985.so/bkeid

(三)英国国家卫生服务NHS 111遭受重大网络攻击导致服务中断

英国国家卫生服务局(NHS)111紧急服务遭受了网络攻击,引发重大且持续的中断,因英国托管服务提供商(MSP)Advanced的系统遭受了攻击。

状态页面显示,85%的NHS 111服务使用Advanced的Adastra客户端患者管理解决方案,该解决方案与MSP提供的其他几项服务一起遭受了重大中断影响。

威尔士救护车服务中心表示,“用于将威尔士NHS 111的患者转诊给至非工作时间全科医生的计算机系统出现重大故障。当地卫生委员会使用该系统来协调为患者提供的这些服务。持续的中断意义重大且影响深远,英国四个部分均受到影响。”

建议英国公众使用在线平台访问NHS 111紧急服务,直到事件得到解决。

虽然对Advanced状态页面的公共访问现在被一个只允许客户和员工访问的登录表单阻止,但Advanced的首席运营官Simon Short证实,该事件是由8月4日早上检测到的网络攻击引起的。

Short在一份声明中表示,“昨天发现了一个安全问题,导致服务中断。我们可以确认,该事件与网络攻击有关,作为预防措施,我们立即隔离了所有的健康和护理环境。我们事件响应团队的早期干预将这个问题控制在少数服务器上,这些服务器占我们医疗保健基础设施的2%。”

虽然没有提供有关网络攻击性质的详细信息,但根据措辞,这很可能是勒索软件或数据勒索攻击。

Advanced为各个行业垂直领域的22,000多名全球客户提供商业软件,从医疗保健和教育到非营利组织,客户名单包括NHS、英国工作和养老金部(DWP)以及伦敦城市机场。

参考来源:BleepingComputer http://985.so/bkdg4

(四)AMD处理器受SQUIP攻击影响泄露敏感数据

研究人员发现了一种名为SQUIP的攻击方法,与受害者在同一硬件内核上但在不同SMT线程中的攻击者,可以测量调度程序争用,以获取敏感数据,是第一次针对现代处理器调度程序队列的侧信道攻击。

在过去几年里,研究人员已经展示了几种CPU侧信道攻击,这些攻击可以使攻击者从内存中获取潜在的敏感信息。其中一些攻击依赖于测量争用,尝试使用相同资源的多个线程之间的冲突。

超标量处理器依靠调度程序队列来决定正在执行的指令的调度。英特尔CPU有一个单一的调度程序队列,但Apple和AMD制造的芯片为每个执行单元有单独的队列。

AMD处理器还实现了同时多线程(SMT),其中一个CPU内核被拆分为多个逻辑内核或硬件线程,已执行独立的指令流。

来自格拉茨技术大学、乔治亚理工学院和拉马尔安全研究非营利研究中心的研究人员8月9日发表论文发现,与受害者在同一硬件内核上但在不同SMT线程中的攻击者可以测量调度程序争用以获取敏感数据,这种攻击方法被称为SQUIP(Scheduler Queue Usage via Interference Probing)。

参与SQUIP项目的格拉茨技术大学研究人员之一Daniel Gruss简单解释表示,“由于AMD CPU上的拆分调度程序设计,攻击者运行在相同的主机和CPU内核上,可以监视正在执行的指令类型。”

虽然Apple还为其M1处理器(可能还有M2)使用单独的调度程序队列,但尚未引入SMT,这意味着其当前的处理器不会受到影响。但是如果未来的Apple CPU开始使用SMT,也可能容易受到SQUIP攻击。

研究人员通过创建一个隐蔽通道来证明攻击的实用性,使用该通道从位于同一位置的虚拟机和位于同一位置的进程中窃取数据。实验表明,攻击者可以恢复完整的RSA-4096加密密钥。

研究人员提出了一些可以在未来CPU中实现的硬件对策,包括使用单一调度器设计、使调度器对称,或者在调度器队列中更严格地隔离硬件线程。还有一些软件缓解措施可以由应用程序或操作系统实现。

AMD在2021年12月获悉该问题,漏洞编号为CVE-2021-46778,是中危漏洞。AMD在8月9日星期二发布了一份公告,通知客户Zen 1、Zen 2和Zen 3微架构受到影响。受影响的产品包括用于台式机、工作站、移动设备、Chromebook和服务器的Ryzen、Athlon和EPYC处理器。

虽然英特尔和苹果产品目前没有受到影响,但它们也已收到通知。

参考来源:SecurityWeek http://985.so/bkuf2

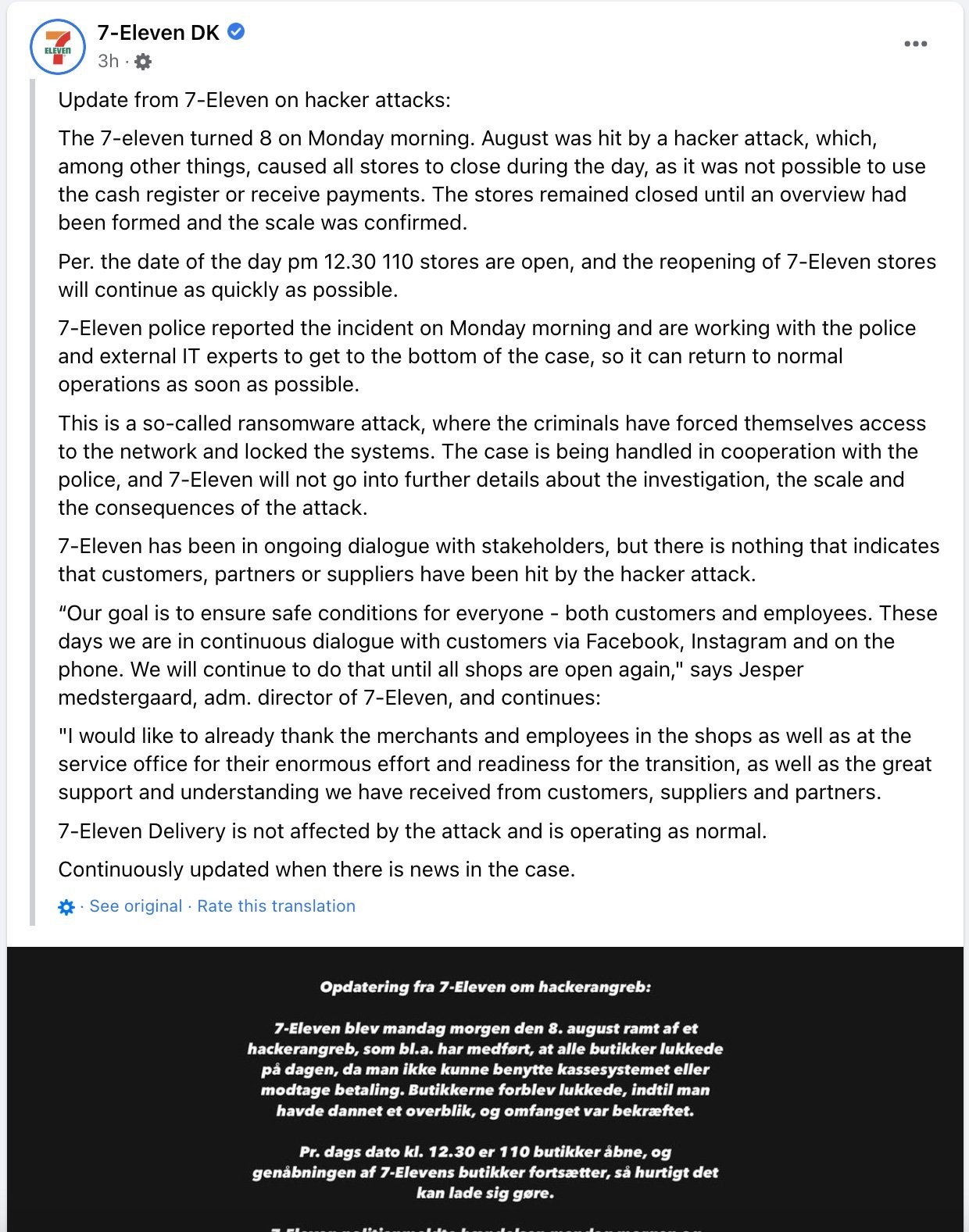

(五)丹麦7-11便利店遭受勒索软件攻击

丹麦7-11便利店证实,其遭受了勒索软件攻击,导致8月8日丹麦175家7-11便利店关闭。该公司证实,威胁行为者破坏了其网络并加密了系统,除此之外没有提供威胁组织的信息。

丹麦7-11在Facebook的一份声明中表示,“这是一种勒索软件攻击,犯罪分子强行访问网络并锁定系统。此案正在与警方合作处理,7-11目前不打算进一步详细说明此次袭击的调查、范围和后果。”

击事件发生在8月8日周一,丹麦的7-11商店无法使用收银机或接受付款,这导致该公司调查此事件时,全国所有7-11商店都被关闭。

丹麦7-11表示,商店已开始使用本地运营解决方案开业,例如接受现金或移动支付,有135家便利店经恢复了一定的运营能力。

7-11首席执行官Jesper Østergaard在Facebook上表示,“我要感谢商店和服务办公室的商家和员工,为改变所做的巨大努力和准备,以及我们从客户、供应商和业务合作伙伴那里得到的大力支持和理解。”

虽然该公司表示没有证据表明该攻击影响了客户、合作伙伴或供应品,但既然这是一次勒索软件攻击,很可能很快还会发现威胁行为者是否窃取了数据。

当勒索软件组织进行攻击时,他们通常会在加密设备之前从内部网络中窃取数据。然后,这些被盗数据被用作迫使受害者支付赎金的筹码,警告如果不支付赎金,威胁行为者将公开泄露数据。

目前没有勒索软件组织声称对丹麦7-11的攻击负责。

参考来源:BleepingComputer http://985.so/bkqye

(六)针对工业组织的勒索软件攻击数量下降

工业网络安全公司Dragos统计发现,针对工业组织的勒索软件攻击数量有所下降,从2022年第一季度的158起下降到第二季度的125起,部分原因是Conti勒索软件关闭。

Conti占前几个季度对工业组织和基础设施的勒索软件攻击的很大一部分,威胁行为者在5月份决定停止活动,可能导致第二季度攻击数量下降。Conti曾是一个利润丰厚的组织,在该组织的一些成员公开表达在俄乌冲突中支持俄罗斯后,该组织业务关闭。

Conti组织可能已被终止,但专家认为其领导者仍然活跃,通过几家较小的勒索软件组织继续运营,包括Karakurt、Black Basta、BlackByte、AlphV(BlackCat)、HIVE、HelloKitty(FiveHands)和AvosLocker。

根据Dragos的数据,第二季度33%的勒索软件攻击是由LockBit组发起的,其次是Conti(13%)、Black Basta(12%)、Quantum(7%)、AlphV(4%)和Hive(4%))。

在第一季度没有看到Black Basta组织发动攻击,这可能表明他们正在填补Conti行动留下的空白。据信Conti领导人在实际关闭前几周就开始为退出做准备。

在Dragos发现的所有勒索软件攻击中,欧洲的工业组织占37%,其次是北美29%和亚洲26%。上一季度受到攻击的亚洲公司比例仅为9%。

制造业仍然是最主要的攻击目标,第二季度观察到的攻击中有86起针对制造业。一些组织似乎专注于特定行业。例如Karakurt主要针对运输实体,Vice Society仅攻击汽车制造企业。

有些组织只针对某些地区,例如Moses Staff只针对以色列,而Black Basta、Ransomhouse和Everest只针对美国和欧洲的公司。Quantum和Lorenzo勒索软件仅针对位于北美的公司。

勒索软件对工业组织的攻击可能会产生重大影响,已知有几起事件已导致OT系统中断。虽然攻击次数有所减少,但影响却很大。

Dragos表示,“在2022年第三季度,Dragos高度自信地评估,勒索软件将继续破坏OT运营,无论是通过将OT中断过程集成到勒索软件中,还是通过使勒索软件能够传播到OT环境中的扁平网络,或者通过运营商预防性关闭OT环境来防止勒索软件传播到OT系统。由于勒索软件组织本身的变化,Dragos以适度的信心评估,新的勒索软件组织将在下一季度出现,无论是新的还是变体。Dragos以适度的信心评估,勒索软件将继续间接或直接针对OT运营。”

参考来源:SecurityWeek http://985.so/bkrxq

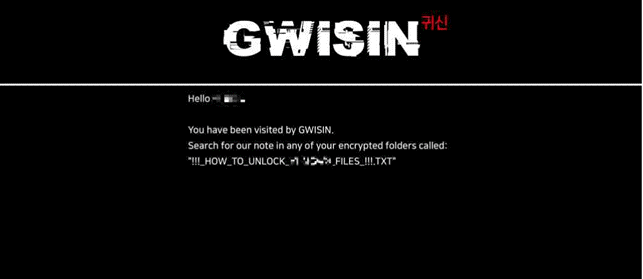

(七)GwisinLocker勒索软件可加密Windows和Linux ESXi服务器

研究人员发现了一个名为GwisinLocker的新勒索软件家族,可以加密Windows和Linux ESXi服务器,攻击目标是韩国的医疗保健、工业和制药公司。该勒索软件通过针对特定组织的定向攻击进行分发,受害组织包括韩国警察、国家情报局和KISA等韩国实体。

该勒索软件的名称来源于作者的名字Gwisin,在韩语中是幽灵的意思。据当地媒体报道,Gwisin威胁行为者在公共假期和清晨袭击了韩国公司。该威胁行为者似乎精通韩语,对韩国的文化和商业惯例有很好的了解。Windows系统上的攻击链利用MSI安装程序,并需要一个特殊值作为参数来运行MSI中包含的DLL文件。

安全公司Ahnlab发布的报告表示,“它与Magniber的相似之处在于,它以MSI安装程序形式运行。然而与针对随机个体的Magniber不同,Gwisin本身不会自行执行恶意行为,需要为执行参数指定一个特殊值。该值用作运行MSI中包含的DLL文件的关键信息。因此,仅该文件不会对各种沙箱环境的安全产品进行勒索软件活动,因此很难检测到Gwisin。勒索软件的内部DLL通过注入正常的Windows进程来运行。每个受感染公司的过程都不同。”

wisinLocker勒索软件能够在安全模式下运行,它首先将自身复制到程序数据的某个路径,然后在强制系统重启之前注册为服务。

Reversinglabs研究人员分析了该勒索软件的Linux版本,是一个复杂的恶意软件,具有专门用于管理Linux主机和目标VMWare ESXI虚拟机的功能。GwisinLocker将AES对称密钥加密与SHA256哈希相结合,它为每个文件生成唯一密钥。

Linux GwisinLocker变体的受害者需要登录该组织运营的门户网站,才能与攻击者取得联系。

Reversinglabs发布的报告表示,“对更大规模的GwisinLocker活动的分析和公开报告表明,勒索软件掌握在复杂的威胁行为者手中,他们在部署勒索软件之前就可以访问和控制目标环境,包括识别和窃取敏感数据,以用于双重勒索活动。该组织的赎金记录样本中的细节表明,该组织熟悉韩语以及韩国政府和执法部门。这导致人们猜Gwisin可能是一个与朝鲜有关的APT组织。”

参考来源:SecurityAffairs http://985.so/bkdtu

(八)NetModule路由器软件存在严重漏洞

Flashpoint研究人员发现,NetModule路由器软件(NRSW)中存在两个严重漏洞,远程攻击者可以利用这些漏洞绕过身份验证和访问管理功能。

NetModule今年早些时候被Belden收购。NetModule提供IIoT和工业路由器、车载路由器和其他类型的无线M2M连接产品。NetModule的所有路由器都默认运行基于Linux的NRSW,并且可以使用远程管理平台进行远程管理。

Flashpoint表示,NetModule于2018年从NRSW中删除的代码中发现了安全问题,但数百台设备仍在运行旧平台版本,并且可以从互联网上访问。Flashpoint没有分享有关已发现漏洞的技术细节,但警告称,继续使用易受攻击的设备会使组织面临潜在的利用尝试。

Flashpoint还表示,已将这些漏洞通知NetModule,并鼓励供应商告知客户这些漏洞的存在,即使这些漏洞不会影响较新的设备型号。

Flashpoint表示,“在本文发布时,使用易受攻击版本的NRSW的NetModule客户并不知道这些影响其设备的严重漏洞。该供应商从未发布过安全公告,或在其发布变更日志中包含信息,这意味着使用易受攻击软件的人不知道他们面临的风险。”

Flashpoint声称,“NetModule表示,他们没有发布安全公告的计划,并引用了仅解决受支持版本的内部政策。此外他们表示,他们已经发布了停产通知,并不断要求客户保持设备最新。”

默认情况下,使用报废产品是一种糟糕的安全实践,特别是考虑到APT行为者和网络犯罪分子广泛利用旧漏洞,但供应商应始终告知用户其产品中的潜在漏洞。

参考来源:SecurityWeek http://985.so/bkuc1

(九)美国制裁加密货币平台Tornado Cash

美国政府对虚拟货币混合器Tornado Cash实施了制裁,因为他们清洗了来自网络犯罪活动的超过70亿美元的加密货币现金,其中至少有4.55亿美元转移给了国家资助的Lazarus Group,部分用于资助朝鲜的导弹计划。

美国财政部外国资产控制办公室(OFAC)8月8日公布了这项行动,基本上冻结了Tornado Cash的所有资产和业务,并禁止任何人与该服务开展业务,理由是该服务多次为黑客洗钱。该服务的网站已经下线,与该服务或与之相关的任何人的任何交易现在都在美国境内被阻止。

除了朝鲜Lazarus组织通过该服务转移的巨额资金外,Tornado Cash还洗钱了超过9600万美元的网络犯罪资金,这些资金来自于6月24日从Harmony的Horizon区块链桥中盗窃的加密货币,至少780万美元,以及8月2日的攻击从Nomad加密公司窃取了1.9亿美元。

根据网络安全记者Eric Geller的一条推文,一名高级政府官员表示,制裁Tornado Cash用于Lazarus在交易所的活动是白宫对朝鲜使用网络战打击加密货币交易所为其导弹计划提供资金的回应的一个组成部分。

Lazarus在网络安全界是众所周知的,是一个出于经济动机APT组织,其目的是窃取现金,并为金正恩政权进行网络间谍活动。OFAC已在2019年对该组织及其所有子实体进行了制裁,理由是他们采取了各种网络犯罪行动来支持朝鲜的武器计划。

根据财政部的说法,对Tornado Cash的制裁是在其运营商被警告交易所发生的非法活动之后进行的,而联邦政府一直在监控这些非法活动。

负责恐怖主义和金融情报的财政部副部长Brian Nelson表示,政府一直密切关注所谓的加密货币混合器,并将在未来继续这样做。这些服务允许匿名用户转移各种类型的加密货币,网络犯罪分子经常使用这些服务,来转移勒索软件攻击和其他非法行为的付款。

Nelson在一份新闻声明中表示,“尽管做出了保证,但Tornado Cash一再未能实施旨在阻止其定期为恶意网络行为者洗钱的有效控制措施,并且没有采取基本措施来解决其风险。”

据财政部称,Tornado Cash在以太坊区块链上运营,通过混淆其来源、目的地和其他相关方来促进匿名交易,并且对知道资金的来源没有兴趣。

该服务接收各种交易,并将它们混合在一起,然后再将它们传输给各自的接收者。虽然Tornado Cash声称出于隐私目的为用户保持匿名性,但这也非常方便地使网络犯罪分子,尤其是那些盗窃巨额资金的犯罪分子,更容易隐藏他们的活动。

Lazarus至少从2009年开始就活跃起来,被政府官员和安全研究人员视为世界上最多产的威胁之一。该组织在其工具包中拥有各种先进的恶意软件、勒索软件和其他工具,并经常改变策略和目标,以使执法部门保持警惕。

参考来源:ThreatPost http://985.so/bkvpg

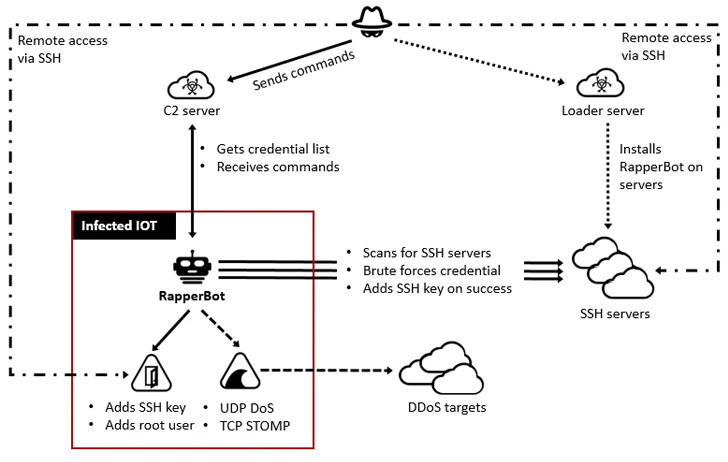

(十)新僵尸网络RapperBot用于暴力破解Linux SSH服务器

Fortinet研究人员发现了一个新IoT僵尸网络,名为RapperBot,自2022年6月中旬以来一直处于活跃状态。该恶意软件从原始Mirai僵尸网络中借用了大部分代码,但与其他IoT恶意软件系列不同,实现了一种内置功能,可以暴力破解凭据,并访问Linux SSH服务器,而不是Mirai中实现的Telnet。

该恶意软件的名称来自早期版本的YouTube说唱音乐视频的嵌入式URL,据说已经积累了越来越多的受感染SSH服务器,有超过3,500个唯一IP地址用于扫描和强行进入服务器。

RapperBot当前的实施也将其与Mirai区分开来,使其主要用作SSH暴力工具,但执行DDoS攻击的能力有限。与传统Mirai行为的偏差进一步证明,它试图在受感染的主机上建立持久性,有效地允许威胁行为者在恶意软件被删除或设备重新启动后很长时间内保持长期访问。

这些攻击需要使用从远程服务器接收到的凭据列表来暴力破解潜在目标。成功侵入易受攻击的SSH服务器后,有效凭据将被泄露回命令和控制系统。

研究人员表示,“自7月中旬以来,RapperBot已从自我传播转变为维持对暴力SSH服务器的远程访问。”

问是通过将运营商的SSH公钥添加到一个名为~/.ssh/authorized_keys的特殊文件中来实现的,从而允许攻击者使用相应的私钥连接服务器并验证身份,而无需提供密码。

研究人员解释表示,“这对受感染的SSH服务器构成威胁,因为即使在更改SSH凭据或禁用SSH密码身份验证后,威胁者也可以访问这些服务器。此外,由于文件被替换,所有现有的授权密钥都被删除,这会阻止合法用户通过公钥认证访问SSH服务器。”

这种转变还使恶意软件能够通过SSH保持对这些被攻击设备的访问,从而允许攻击者利用立足点进行Mirai式的拒绝服务攻击。

与其他物联网恶意软件家族的这些差异产生了副作用,使其主要动机变得神秘,这一事实进一步复杂化,因为RapperBot的开发者几乎没有留下任何有关其来源的迹象。

尽管放弃了自我传播以支持持久性,但据说僵尸网络在短时间内发生了重大变化,其中主要变化是从工件中删除了DDoS攻击功能,一周后才重新引入。

该活动的目标仍然模糊不清,在成功入侵后没有观察到后续活动。具有默认或可猜测凭据的SSH服务器正被限制在僵尸网络中,用于某些未指定的未来用途。

为了抵御此类感染,建议用户为设备设置强密码,或尽可能禁用SSH密码验证。

研究人员表示,“尽管这种威胁大量借用了Mirai的代码,但它具有使其与前身及其变体不同的功能。它在受害者系统中持续存在的能力使威胁行为者可以灵活地将其用于想要的任何恶意目的。”

参考来源:TheHackerNews http://985.so/bk9h8

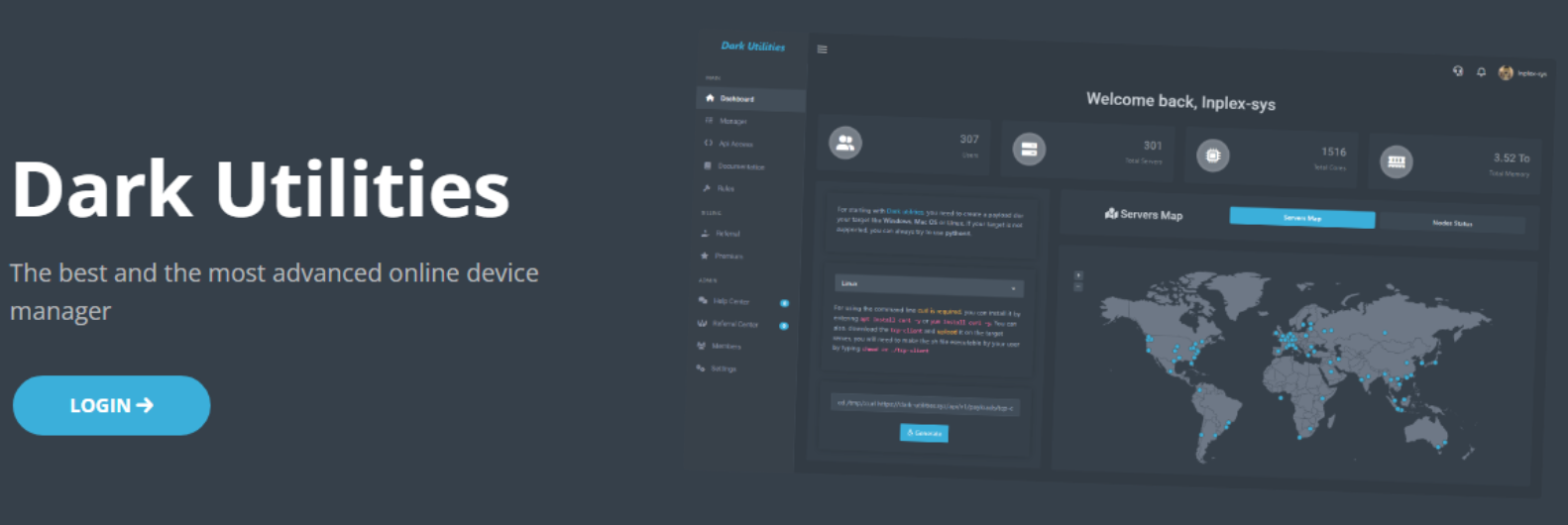

(十一)Dark Utilities平台为威胁行为者提供C2服务

思科Talos研究人员最近发现了一项新服务,名为Dark Utilities,该平台为网络犯罪分子提供了一种简单且廉价的方式,为恶意操作建立了指挥和控制(C2)中心。

Dark Utilities服务为威胁行为者提供了一个平台,支持基于Windows、Linux和Python的有效负载,减少了实施C2通信通道所涉及的时间和精力。C2服务器是攻击者在野外控制其恶意软件、发送命令、配置和新有效负载、以及接收从受感染系统收集的数据的方式。

为了利用Dark Utilities提供的所有特性和功能,客户只需支付9.99欧元,即可购买匿名、可靠和安全的C2基础设施和所有必要的附加功能。

网络安全研究人员最近发现,目前约有3,000名活跃用户正在使用该服务,这将为运营商带来约30,000欧元的收入。

自2022年初以来,Dark Utilities一直在Tor网络和Clear网络上提供成熟的C2功能。作为一种存储和共享方法,它使用IPFS来托管有效负载。除了支持多种架构外,运营商似乎还计划扩大列表,以便提供可以应用服务的更广泛的设备。

为了便于在受害机器上检索和执行有效负载,攻击者通常会将通过选择操作系统生成的命令字符串嵌入到他们生成的PowerShell或Bash脚本中。

所选有效负载还会在目标系统上创建注册表项,以启用持久性。在管理面板中提供的众多功能中,有用于防止DDoS攻击、加密劫持攻击和其他形式的攻击的模块。

鉴于数以万计的威胁行为者已经订阅,并且价格低廉,Dark Utilities预计将吸引更多技能较低的攻击者。有证据表明,Dark Utilities是由一个名为Inplex-sys的个人创建的,目前由其管理。

当Talos开始探索此人的历史时,发现了几个声称此人讲法语的事例。为了帮助公司抵御在Dark Utilities上运行的恶意软件,Cisco Talos已披露了威胁指标IoC。

参考来源:GBHackers http://985.so/bk9qi

(十二)德国工商会遭受大规模网络攻击

德国工商会(DIHK)的网站遭受了大规模网络攻击,迫使该组织出于安全原因关闭了所有IT系统,并关闭了数字服务、电话和电子邮件服务器。

DIHK是一个由79个代表德国公司的商会组成的联盟,拥有超过300万会员,包括小型商店和大型企业。该组织负责法律代理、咨询、外贸促进、培训、区域经济发展、并为其成员提供一般支持服务。

DIHK的网站上发布了一份简短声明,将此次系统关闭描述为一种预防措施,是一种让IT团队有时间开发解决方案和建立防御的方式。在经过彻底检查以确保可以安全使用之后,一些公司的服务正在逐步恢复,然而恢复的只有一部分。

DIHK总经理Michael Bergmann通过LinkedIn发布帖子向公众通报,网络攻击发生8月3日,并将该事件描述为“大规模”。“在现阶段,我们无法预测紧急关闭措施需要多长时间。”

虽然网络攻击带有勒索软件的迹象,系统被关闭以防止恶意软件的传播,但这尚未得到官方证实。此外,在主要勒索软件泄露网站上都还没有宣布成功入侵DIHK的消息,因此现在还为时过早。

德国科技新闻门户网站Heise.de报道称,这次袭击的影响似乎没有区域性重点,因为北莱茵-威斯特法伦州、下萨克森州、巴伐利亚州、和梅克伦堡-西波美拉尼亚州的各个部门都已确认遭受攻击。

例如,科隆工商会告知公众,电话线的工作范围有限,而其网站仍处于离线状态。在科隆系统关闭也是一种预防措施,这进一步强化了勒索软件攻击的假设。

参考来源:BleepingComputer http://985.so/bkw4f

(如未标注,均为天地和兴工业网络安全研究院编译)

相关信息

2022-09-16

2022-09-09

2022-09-02